HGAME 2024 WEEK 1

WEB

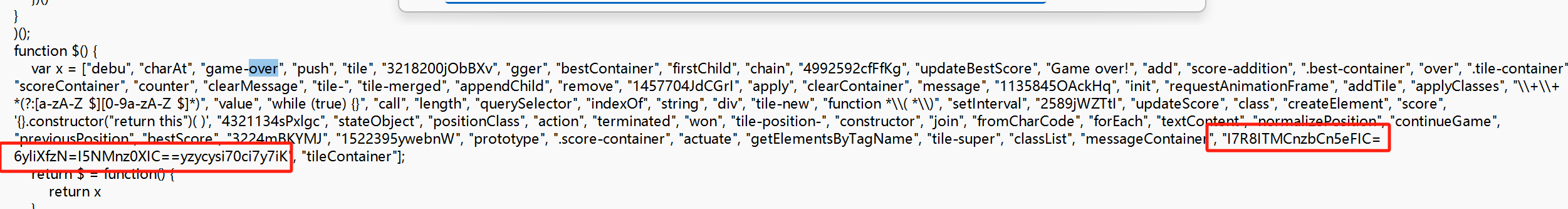

2048*16

思路一(猜测)

复制js源码

搜over

发现可疑字符串

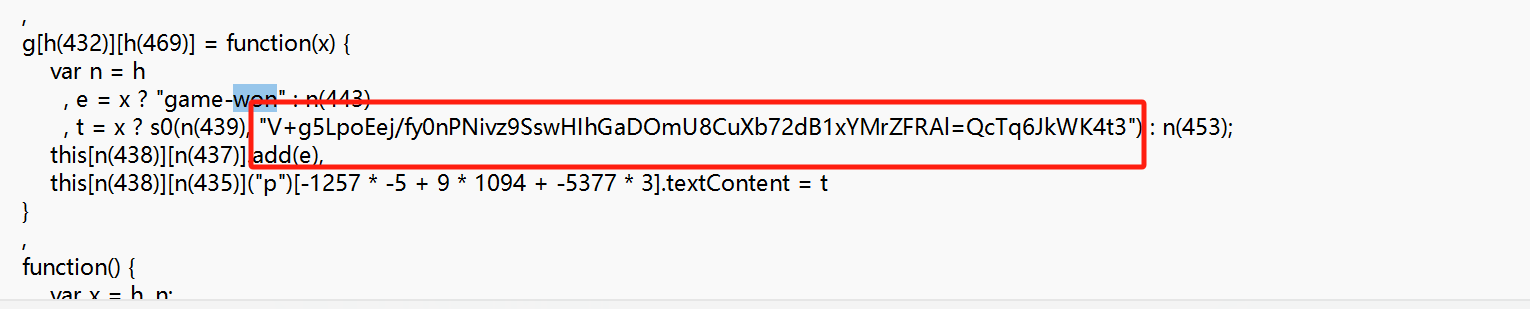

搜won,又发现可疑字符串

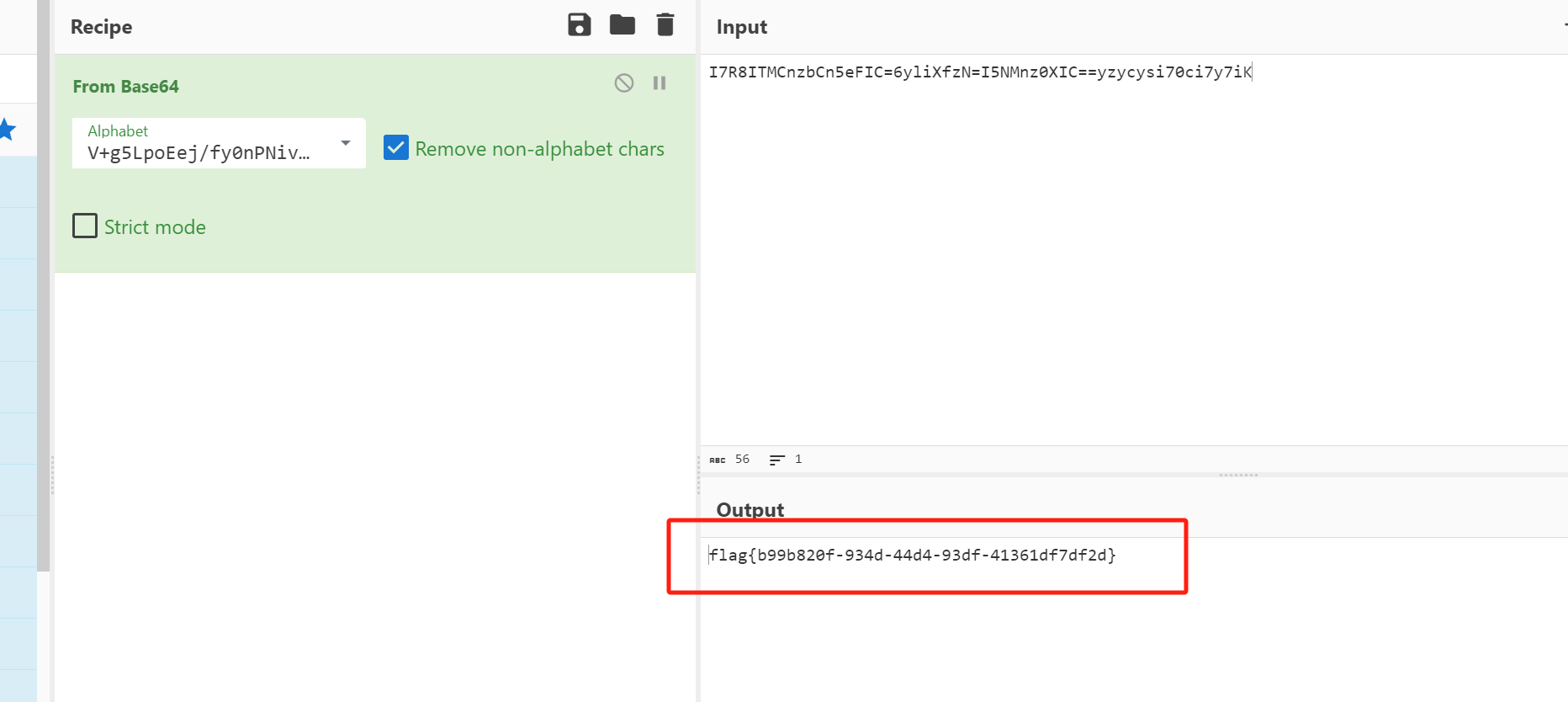

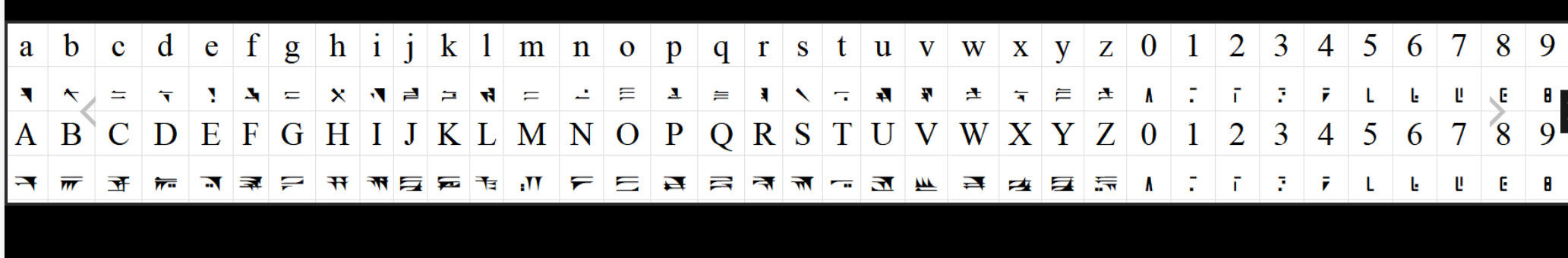

存在等号,可能是base64变表,直接拿去试一下

发现成功

flag{b99b820f-934d-44d4-93df-41361df7df2d}

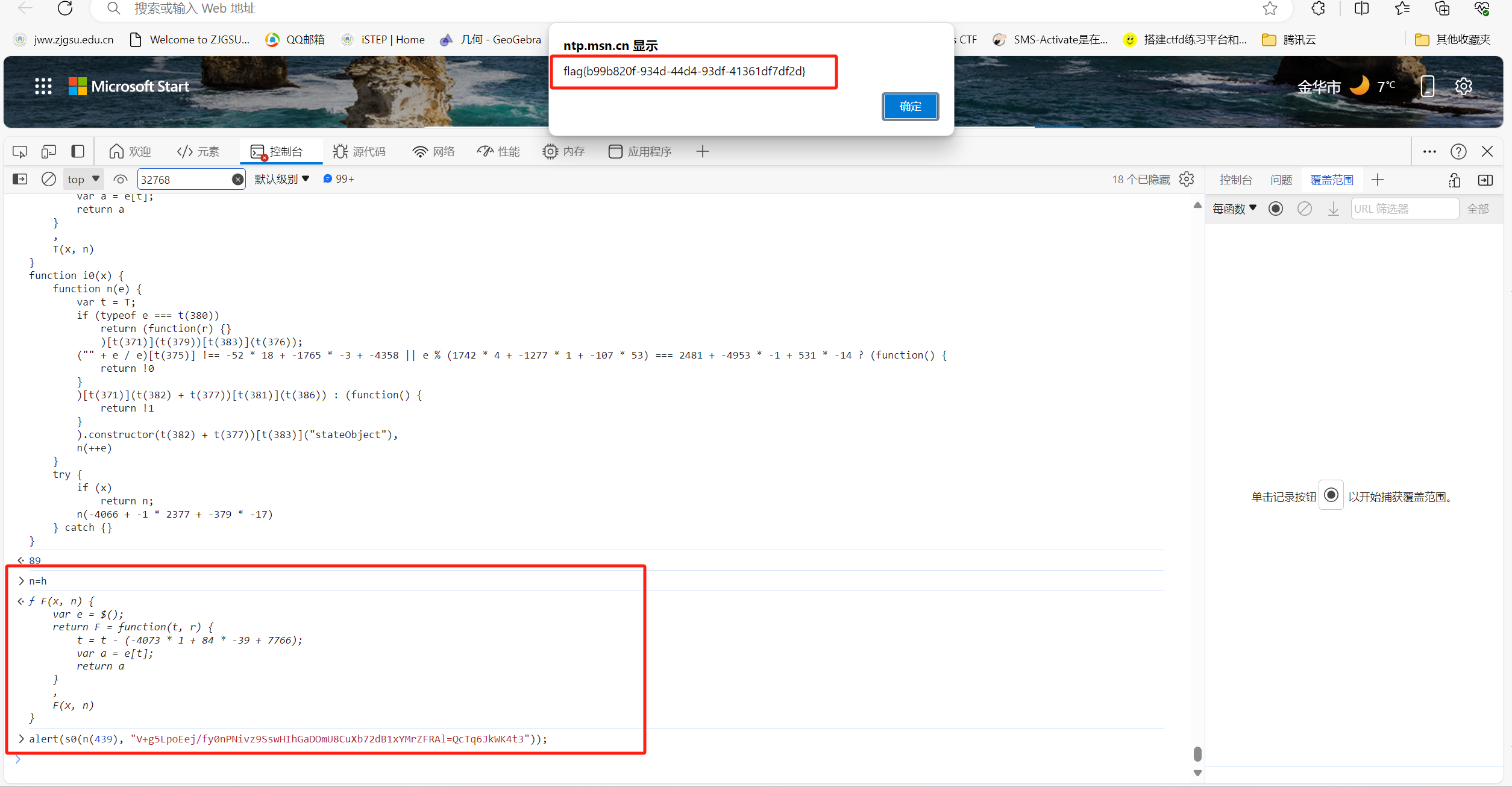

思路二(运行前台js)

将index-_wkhdPNY.js文件的源码全复制到控制台,然后搜won,在控制台直接运行

1 | |

中的代码

发现成功

flag{b99b820f-934d-44d4-93df-41361df7df2d}

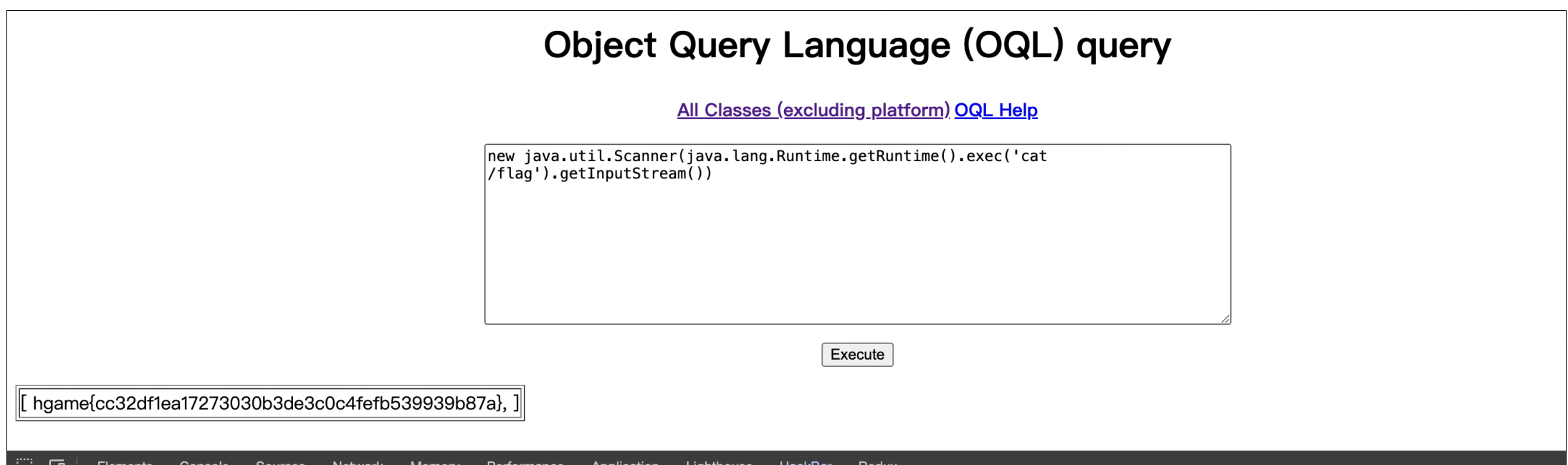

jhat

1 | |

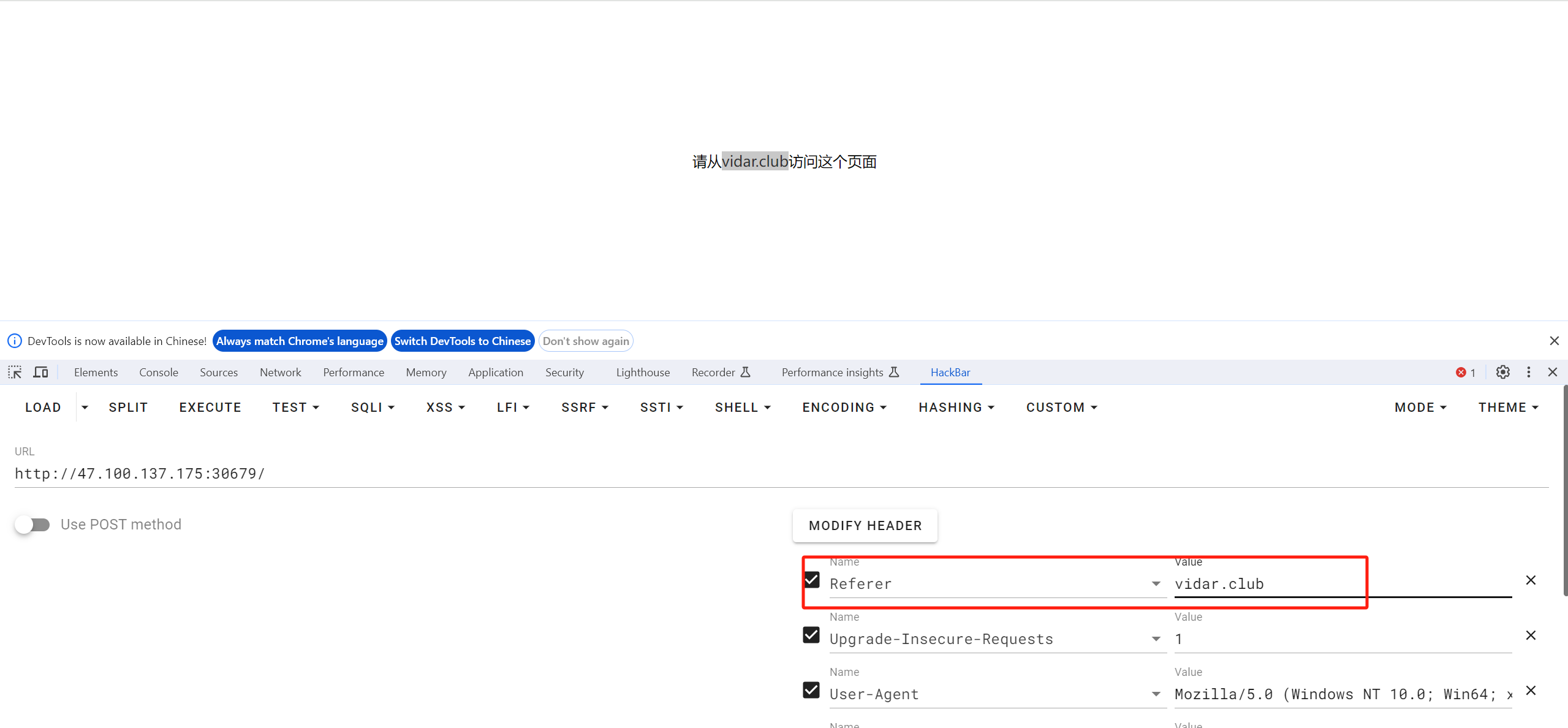

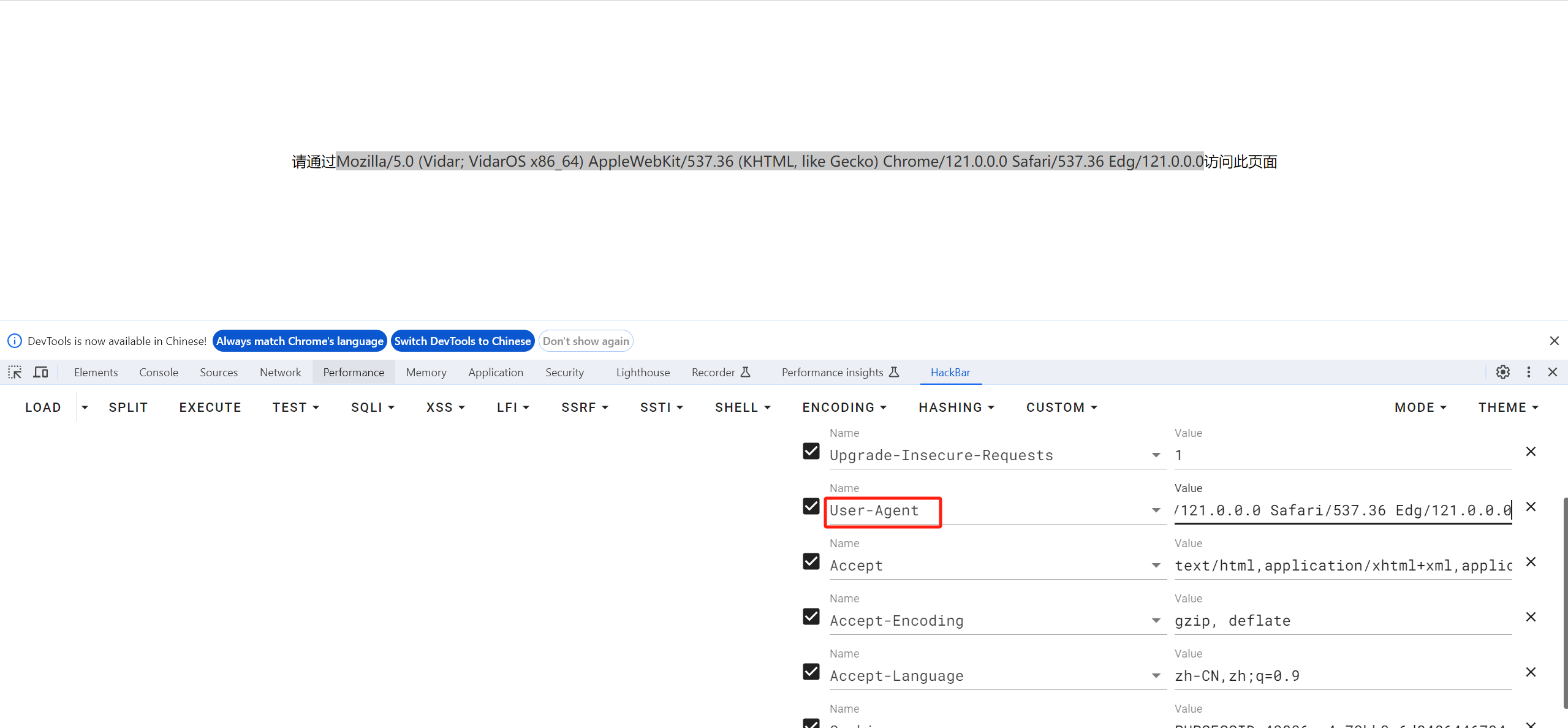

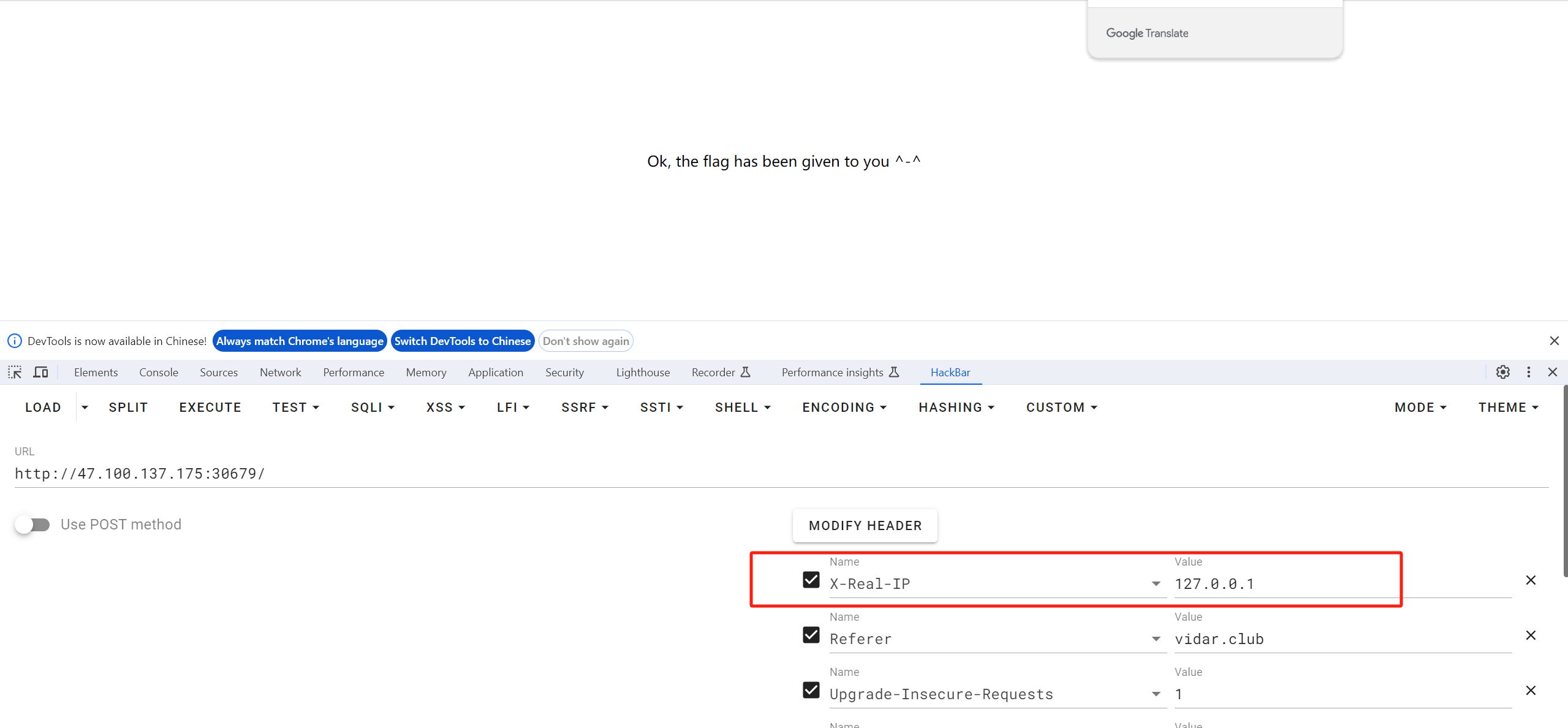

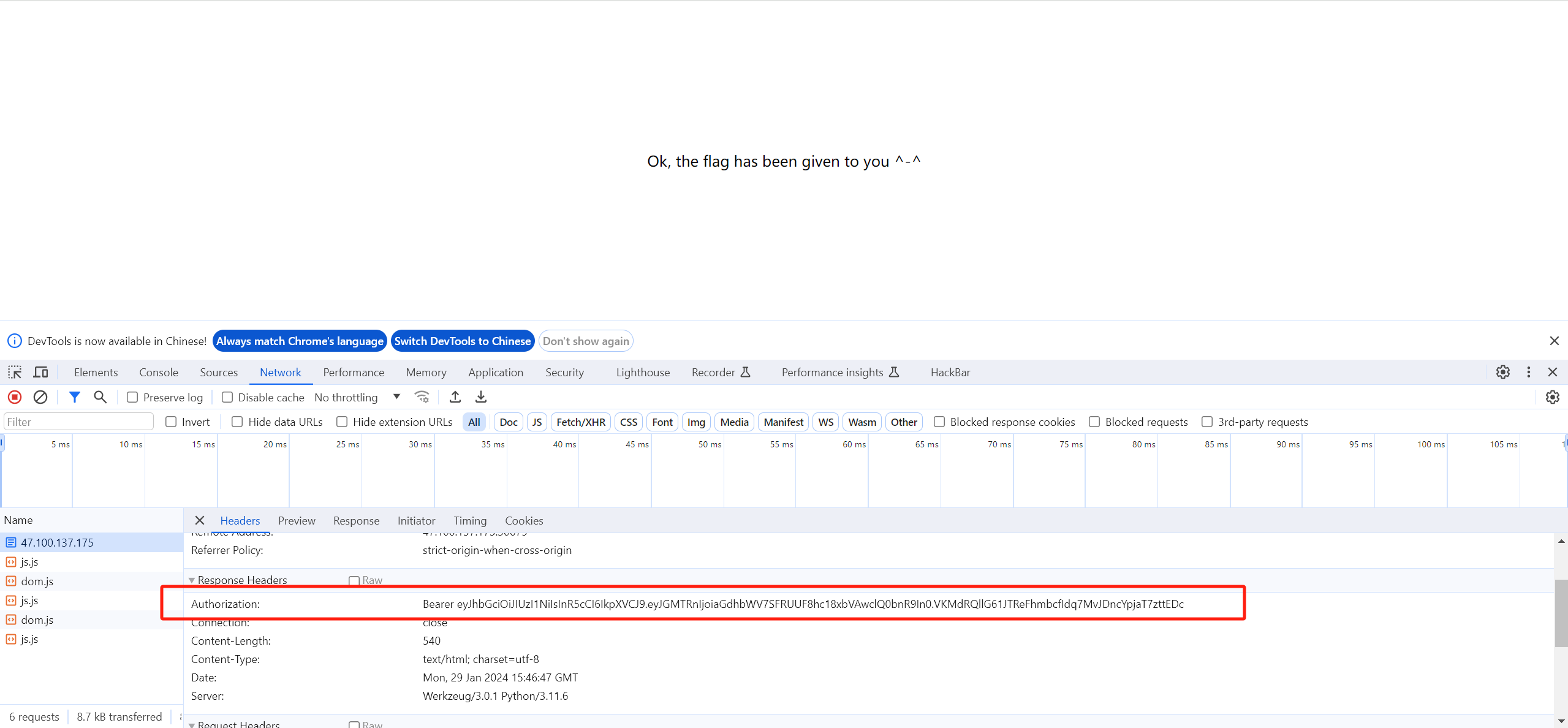

ezHTTP

第一关修改Referer请求头

第二关修改User-Agent请求头

第三关修改X-Real-IP请求头

最后去查看响应头

发现

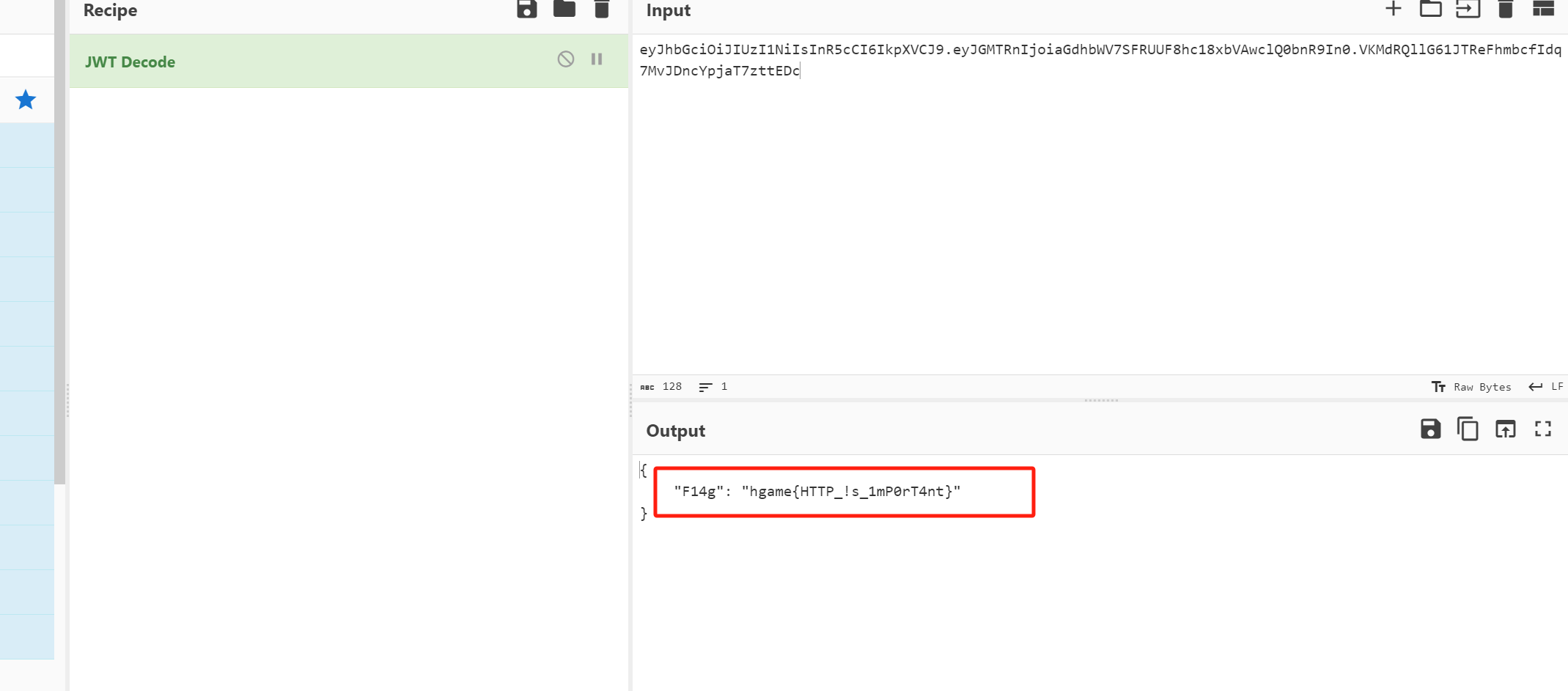

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJGMTRnIjoiaGdhbWV7SFRUUF8hc18xbVAwclQ0bnR9In0.VKMdRQllG61JTReFhmbcfIdq7MvJDncYpjaT7zttEDc

去大厨解密

得到flag

hgame{HTTP_!s_1mP0rT4nt}

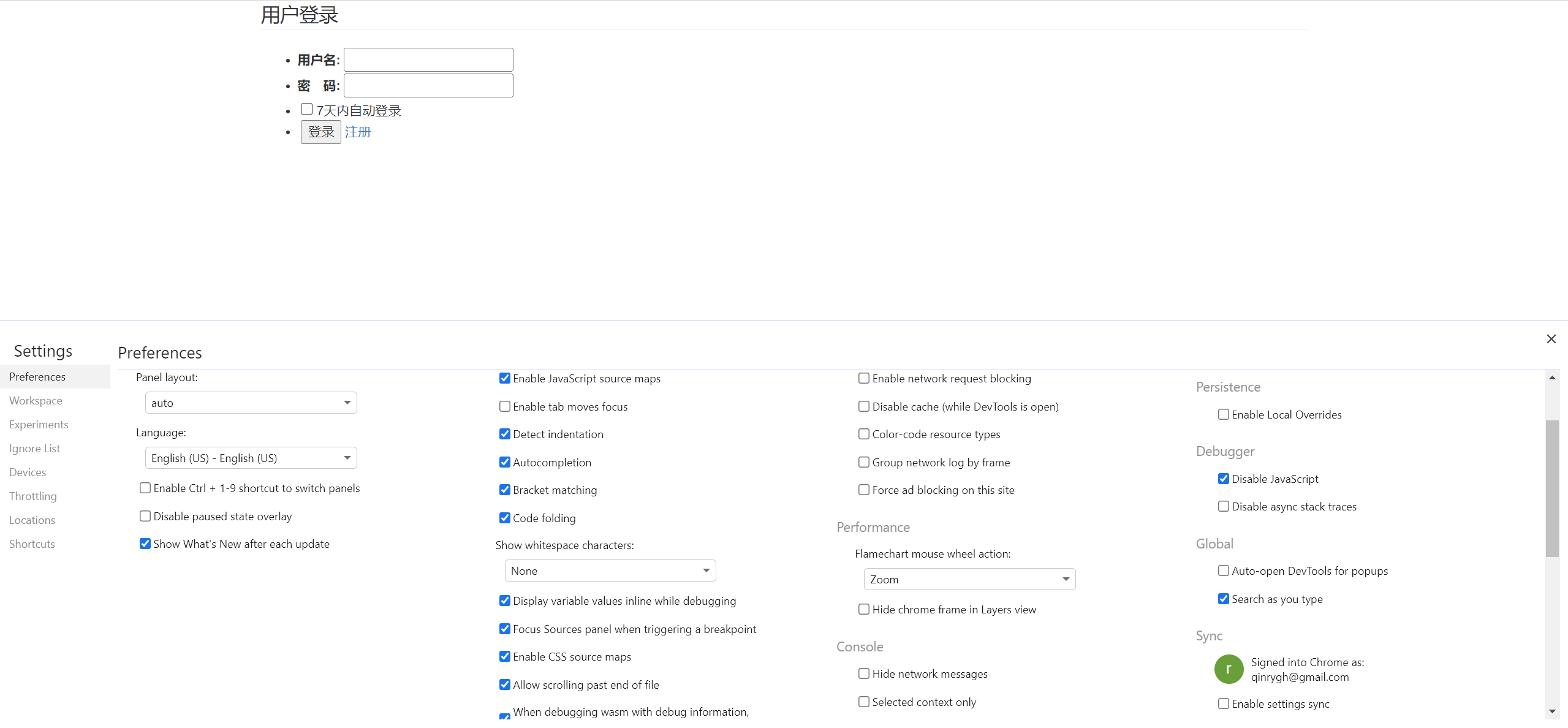

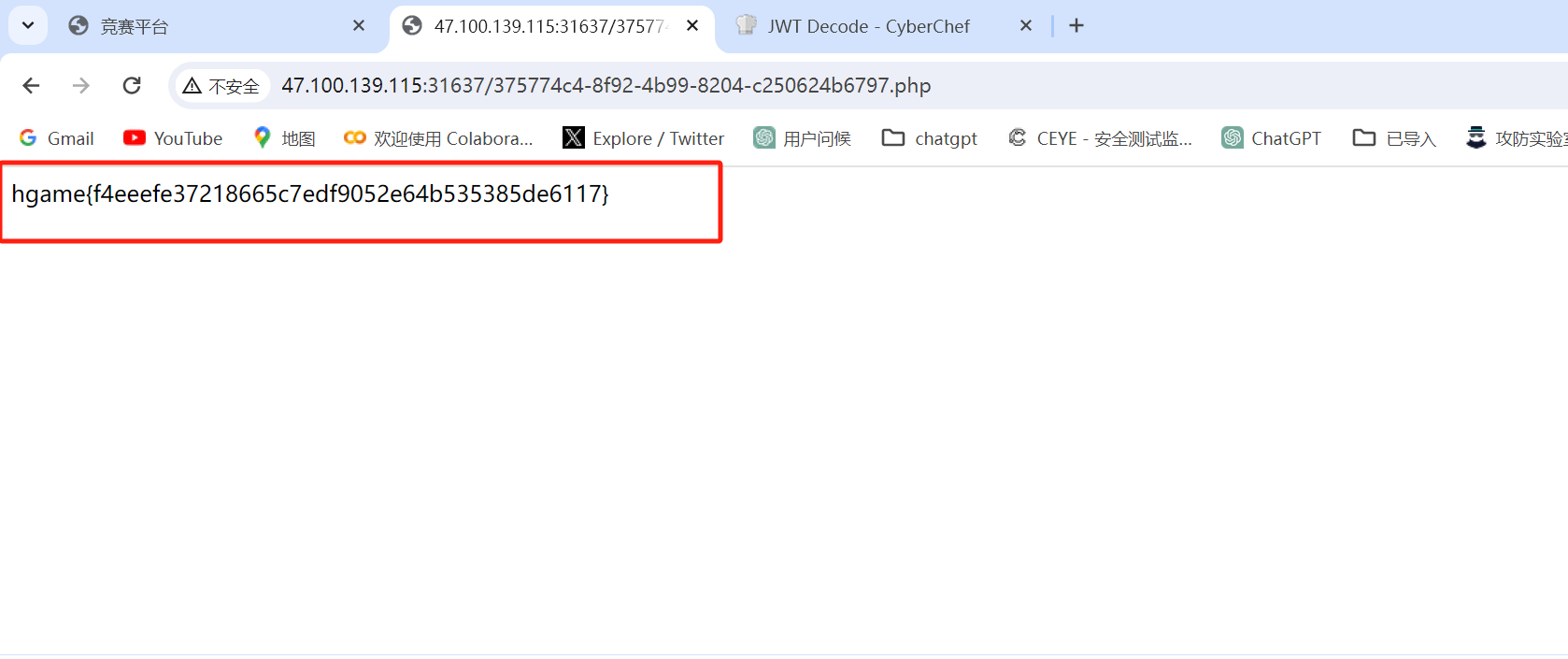

Bypass it

打开环境,先在检查->设置里关闭js

然后再点注册

随便注册用户名和密码

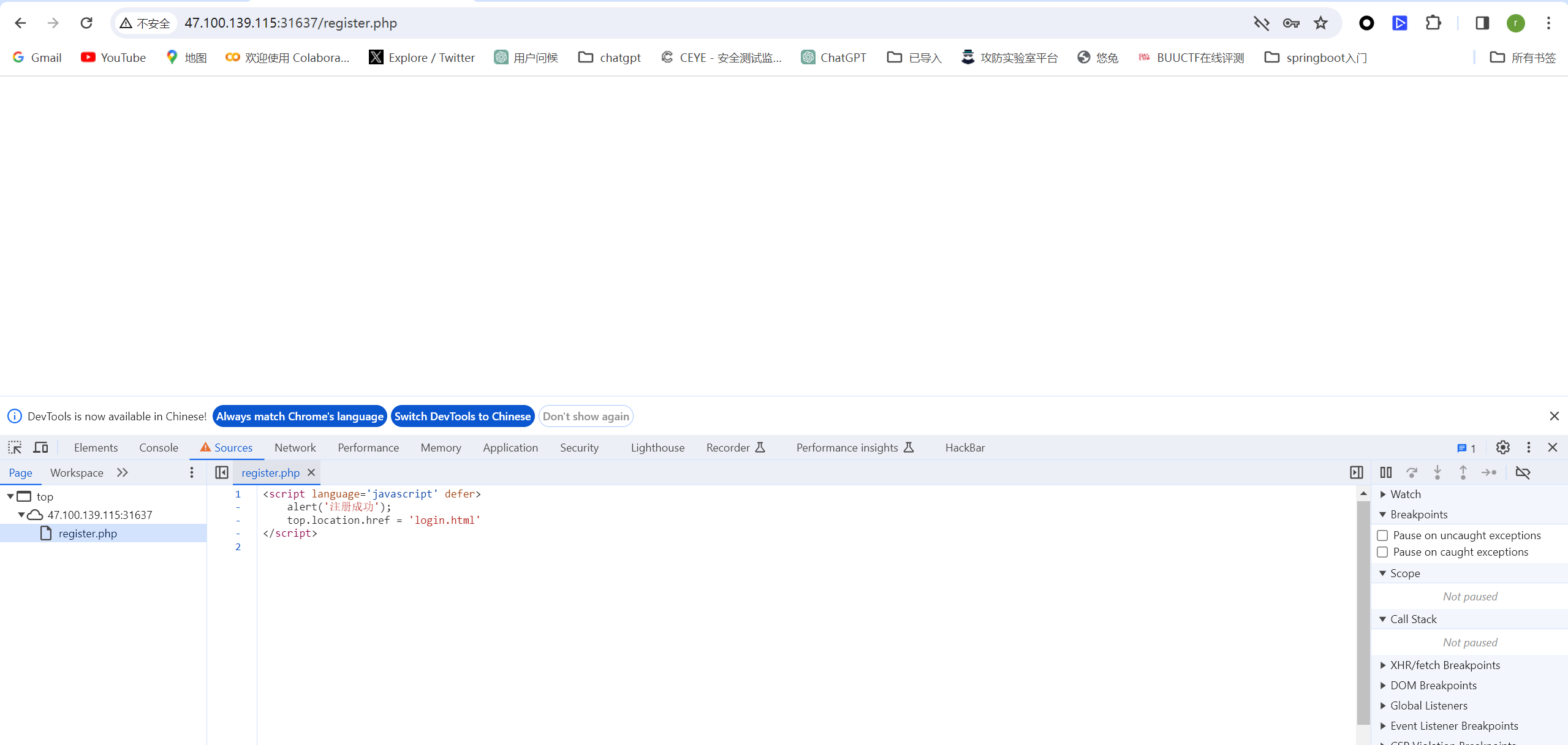

界面虽然空白,那是我们禁用了js的原因,可以看到源码里显示注册成功

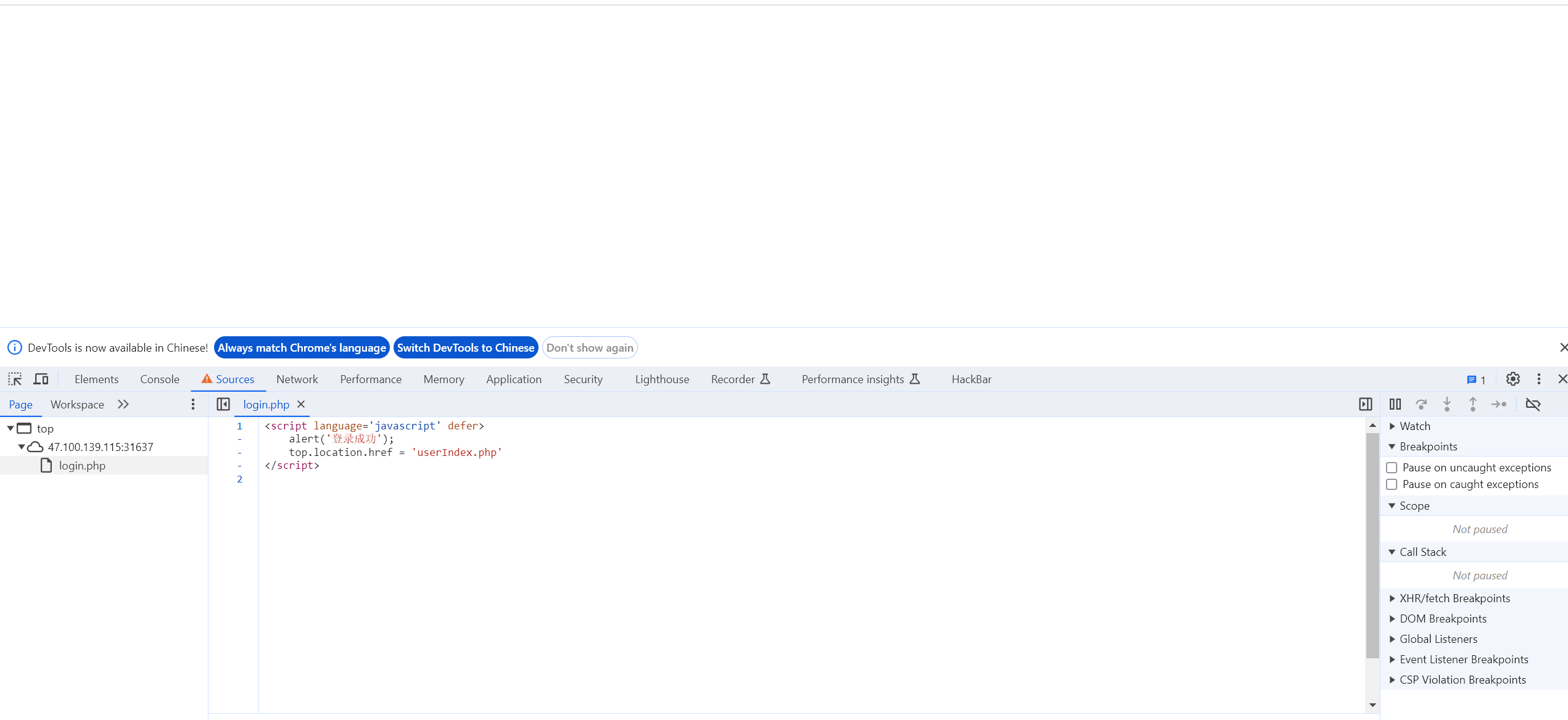

我们再次去登录

页面依旧没回显,原因同上,但是在源码里面我们发现了userIndex.php路由,去访问一下

按照指示点击

得到flag

hgame{f4eeefe37218665c7edf9052e64b535385de6117}

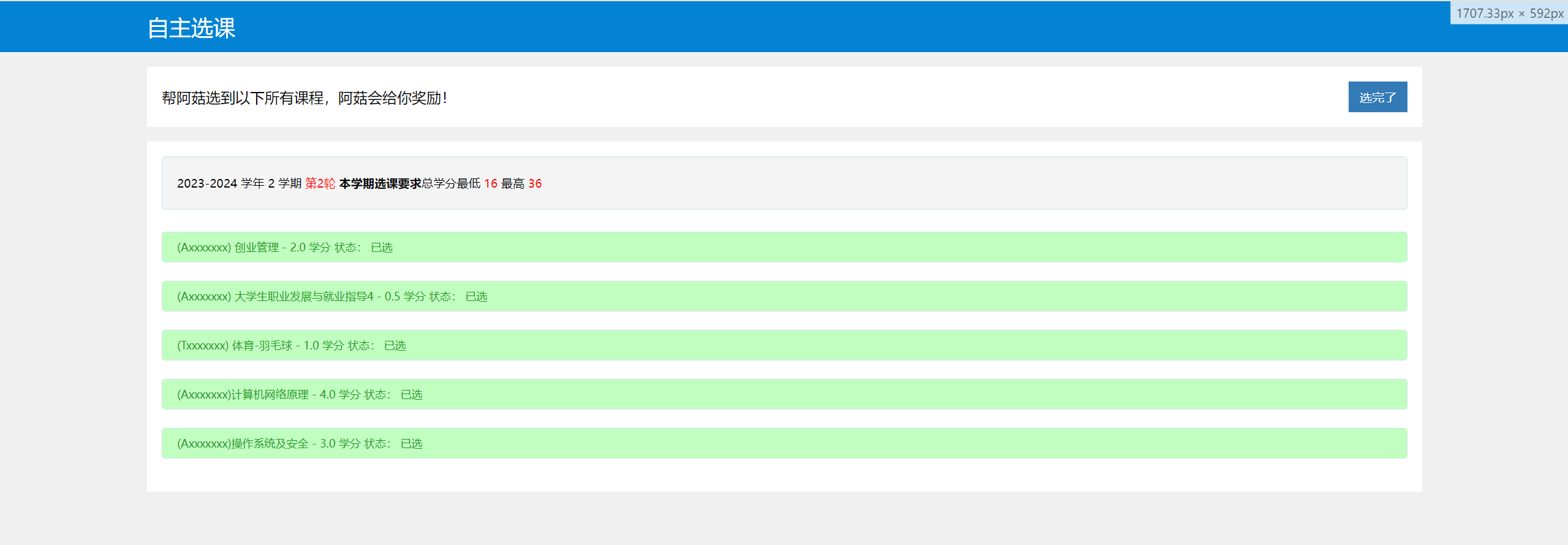

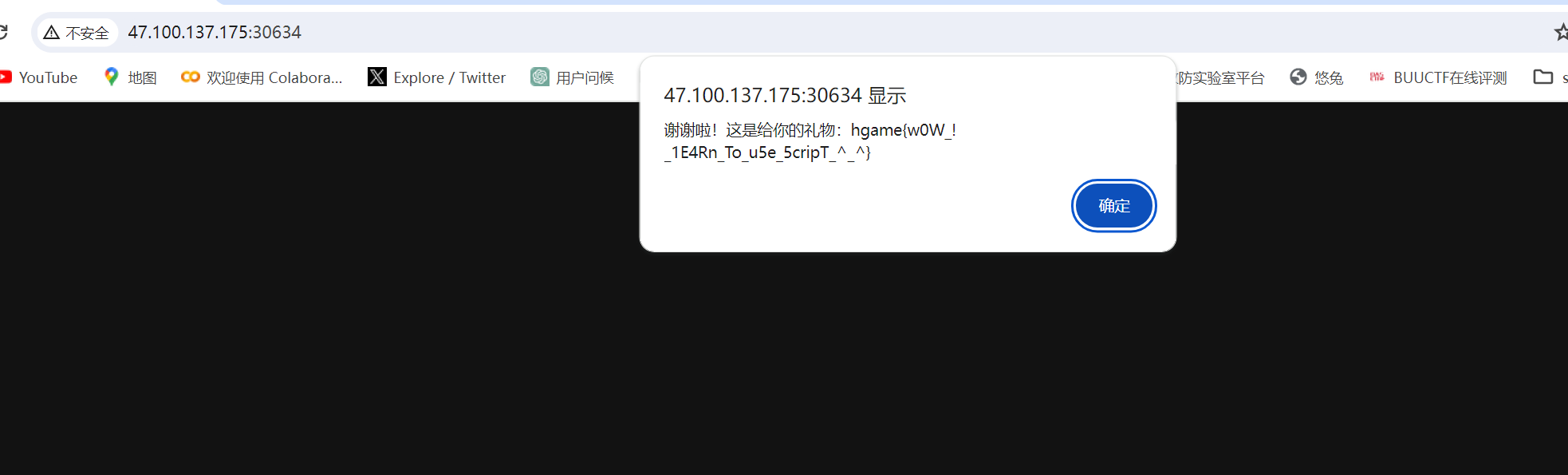

select courses

额….

这题就是选课,我疯狂点了好久就莫名奇妙选上了(事后看官方wp发现其实是每隔一定的时间就会放出课程,只要不停发包抢就行,其实和我一样啦)

hgame{w0W_!_1E4Rn_To_u5e_5cripT_^_^}

MISC(简单的不写了^_^)

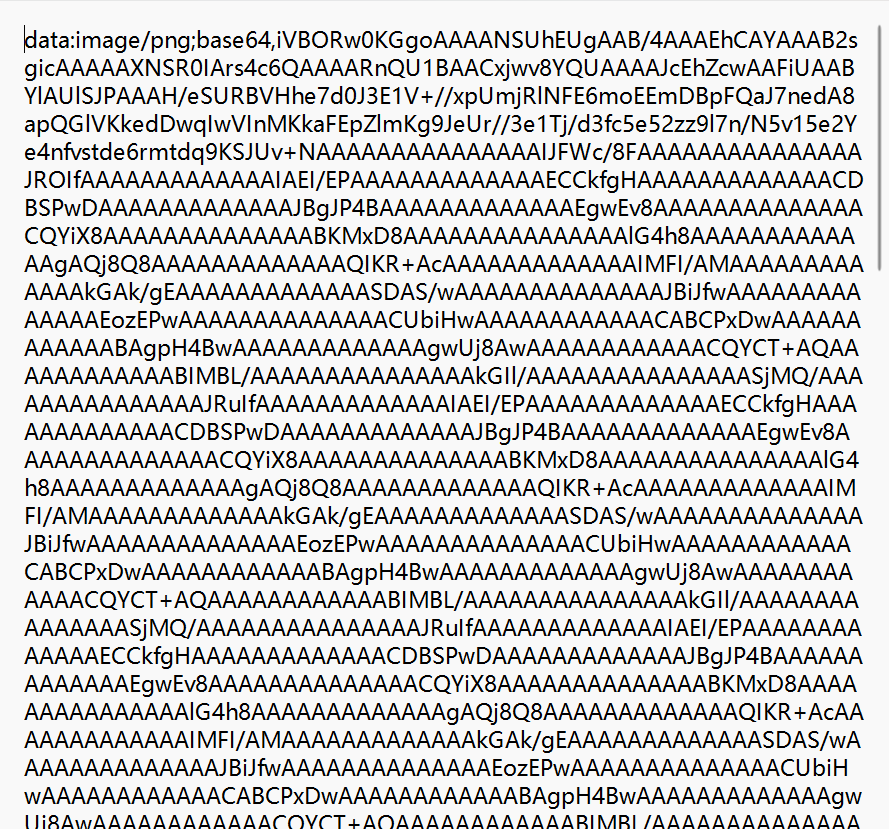

simple_attack

看到压缩包里面有一张和附件给你的一模一样的图片就要知道是明文攻击

首先用bandzip去压缩给你的那张图片成zip文件,然后用archpr去明文攻击,解压缩出加密的压缩包,得到

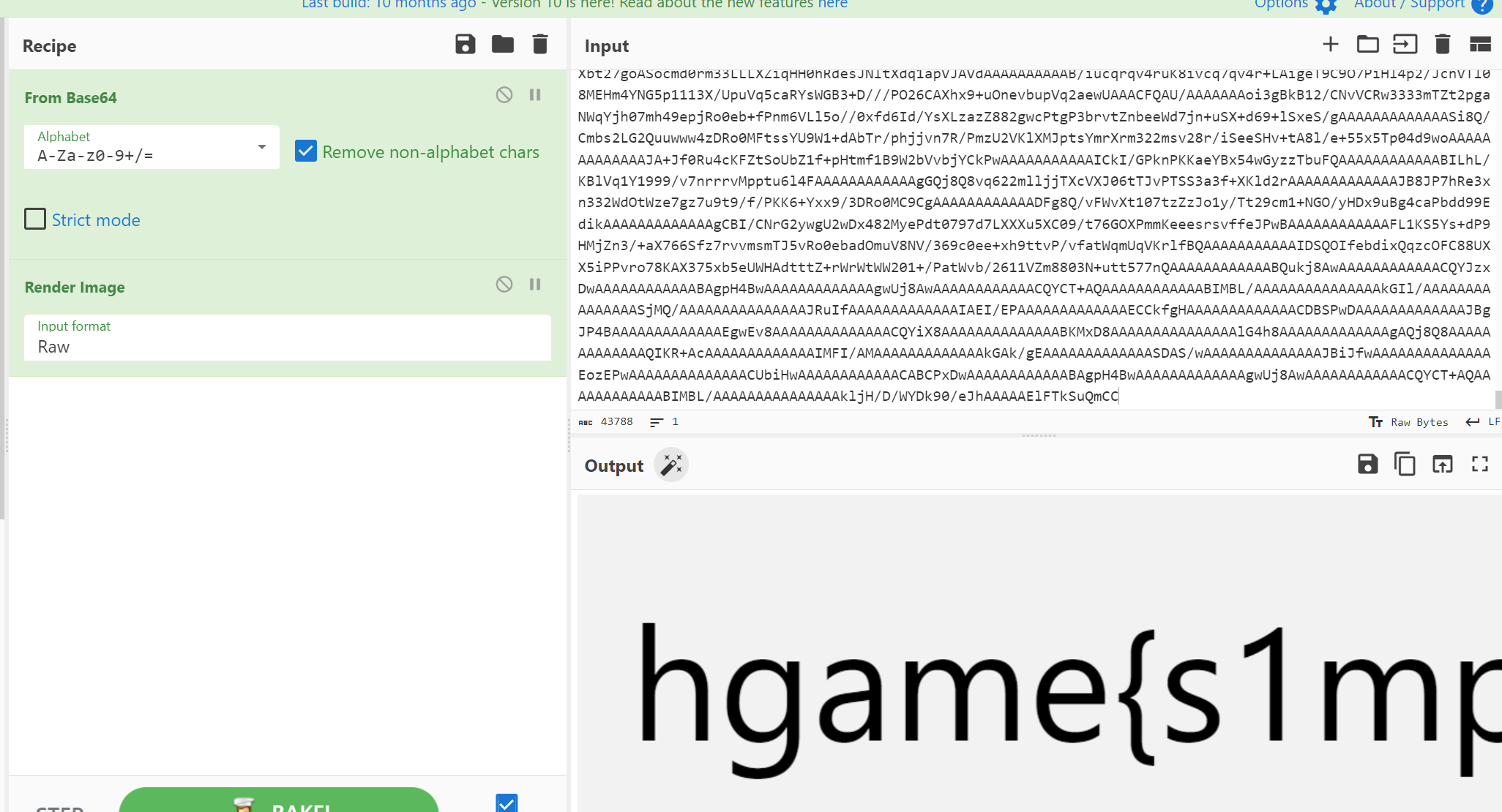

用base64去解密得到图片

得到flag:hgame{s1mple_attack_for_zip}

来自星尘的问候

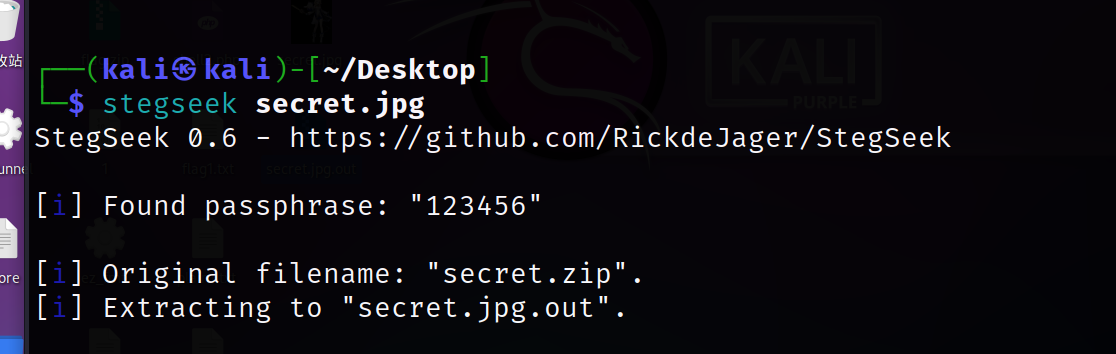

想到jpg有密码,先去试了一下stegseek

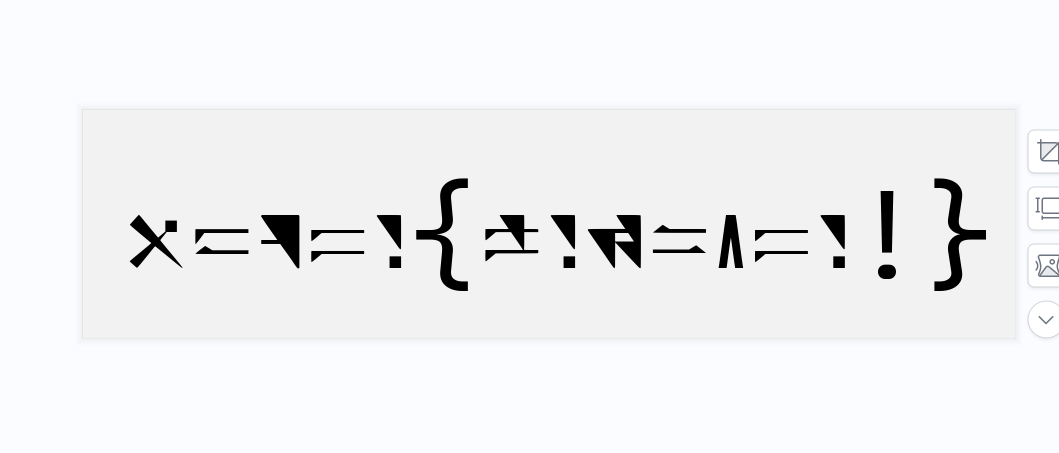

提取得到了一个压缩包,打开之后发现

去谷歌搜图搜一下,竟然失败了,那就根据题目描述去游戏官网找

得到了游戏名,那就去访问官网,最后查询到文字

所以flag:hgame{welc0me!}

tips:flag一般具有语义哈,所以不是hgame{zelcome!},虽然z和w对应的符号很像,还有0和o是试出来的哈^_^

reserve

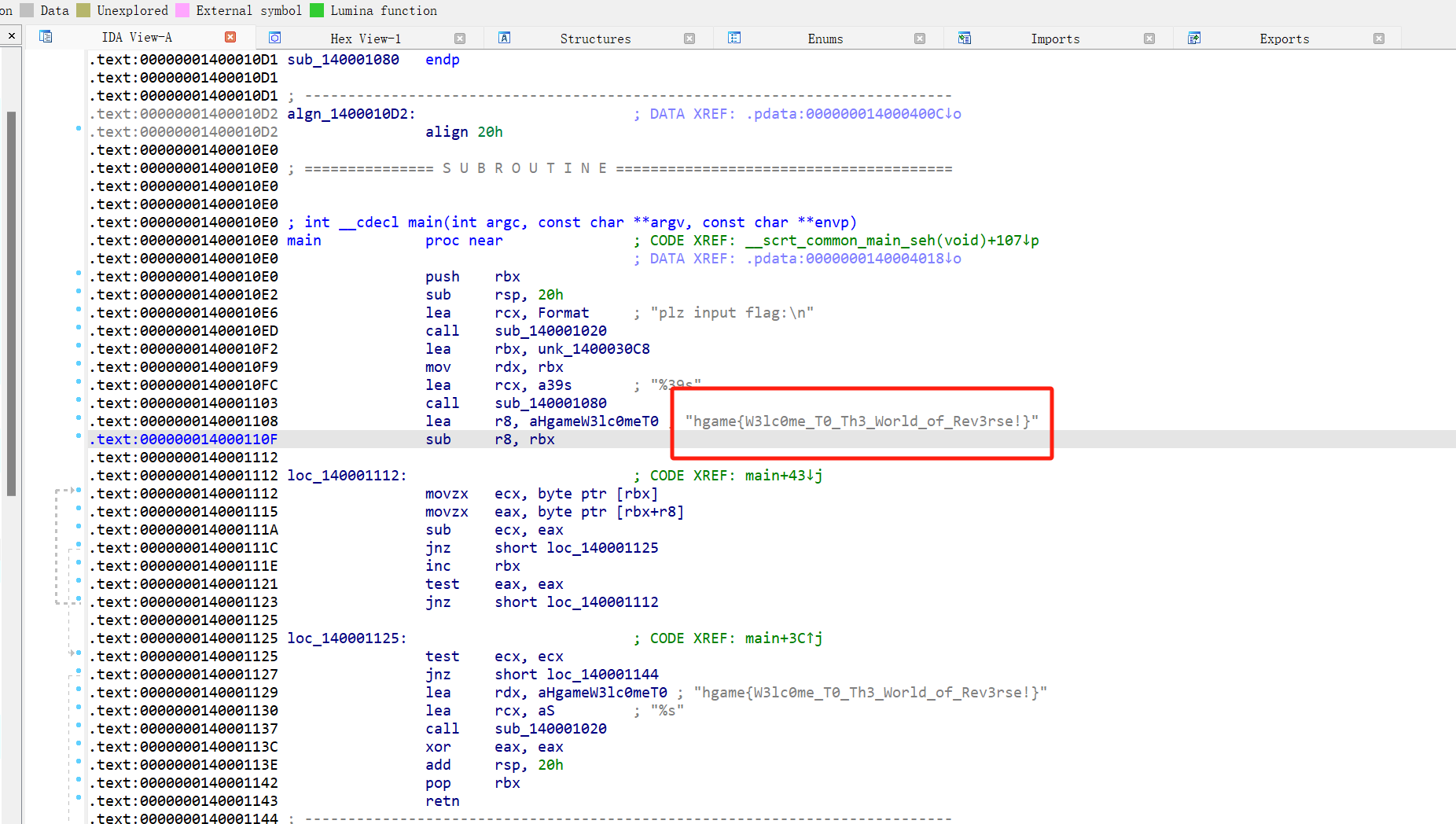

ezIDA

先用exeinfo分析一下可执行文件

发现是64位不加壳的文件,就去ida里看一下

直接得到flag

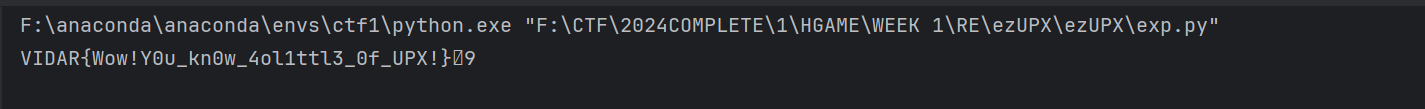

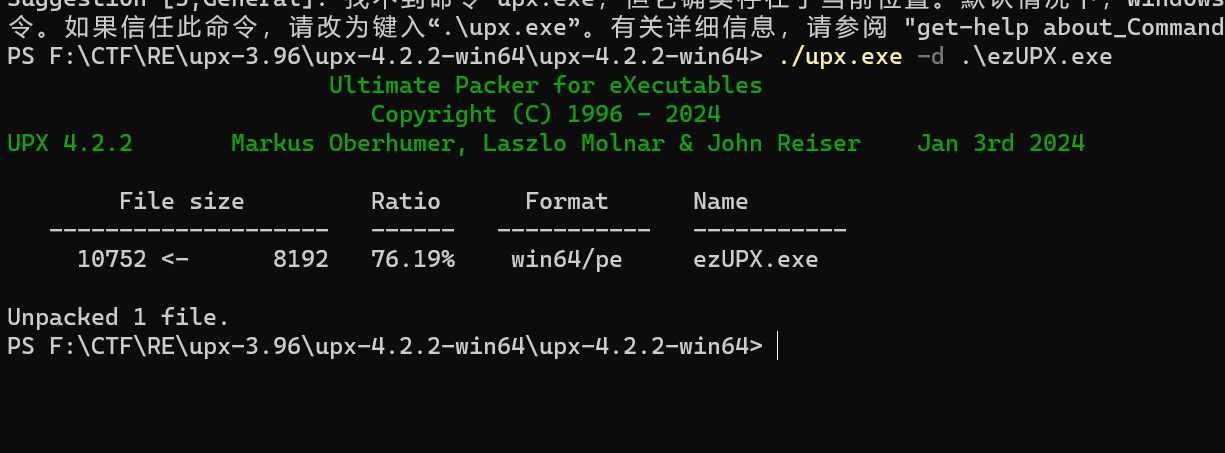

ezUPX

用exeinfo查看

发现64位进程并且加壳,先去upx脱壳

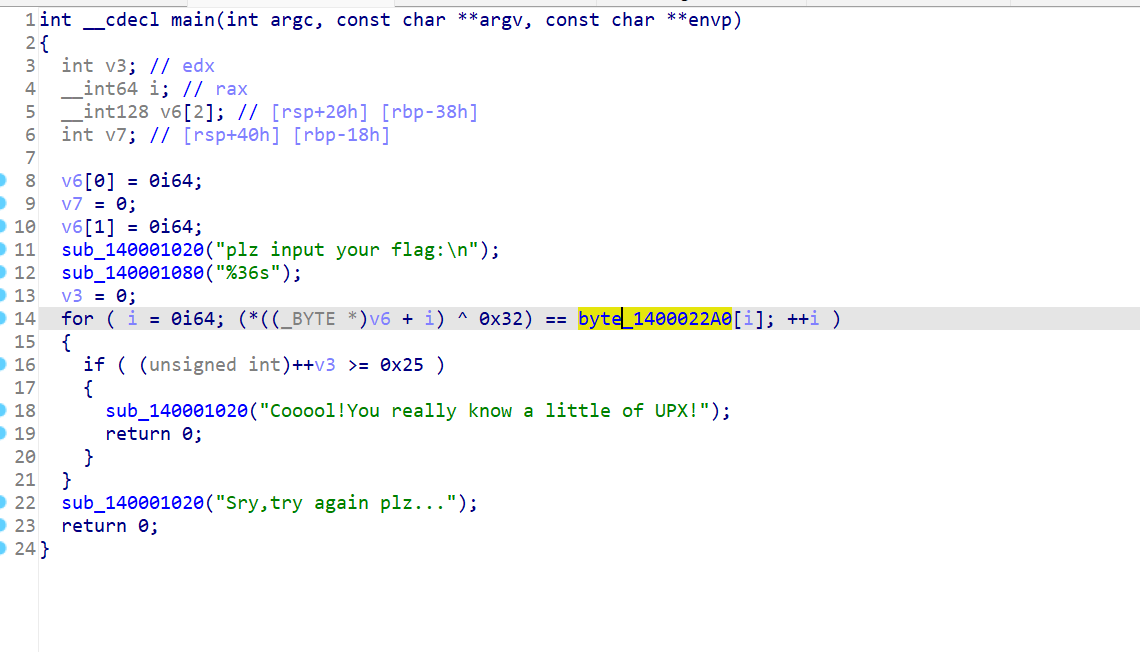

再用ida64打开

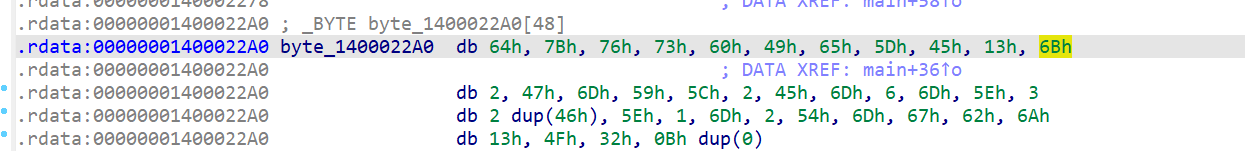

可以看到是flag和0x32异或然后存在byte_1400022A0的数组里,去看这个数组

接下来就是去写exp了

1 | |

得到