MISC

hiden

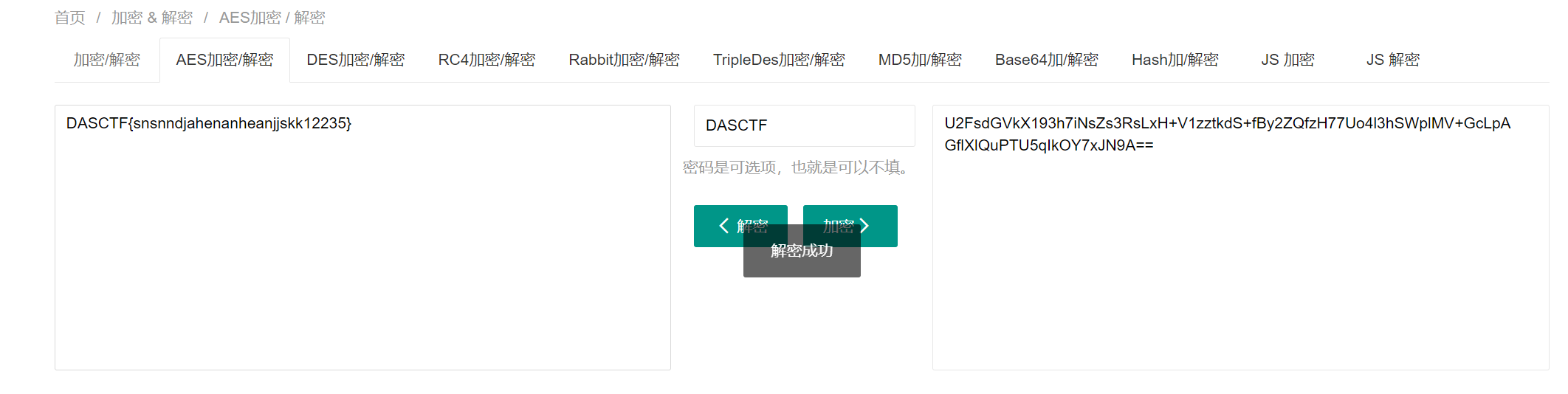

题目给了两个附件

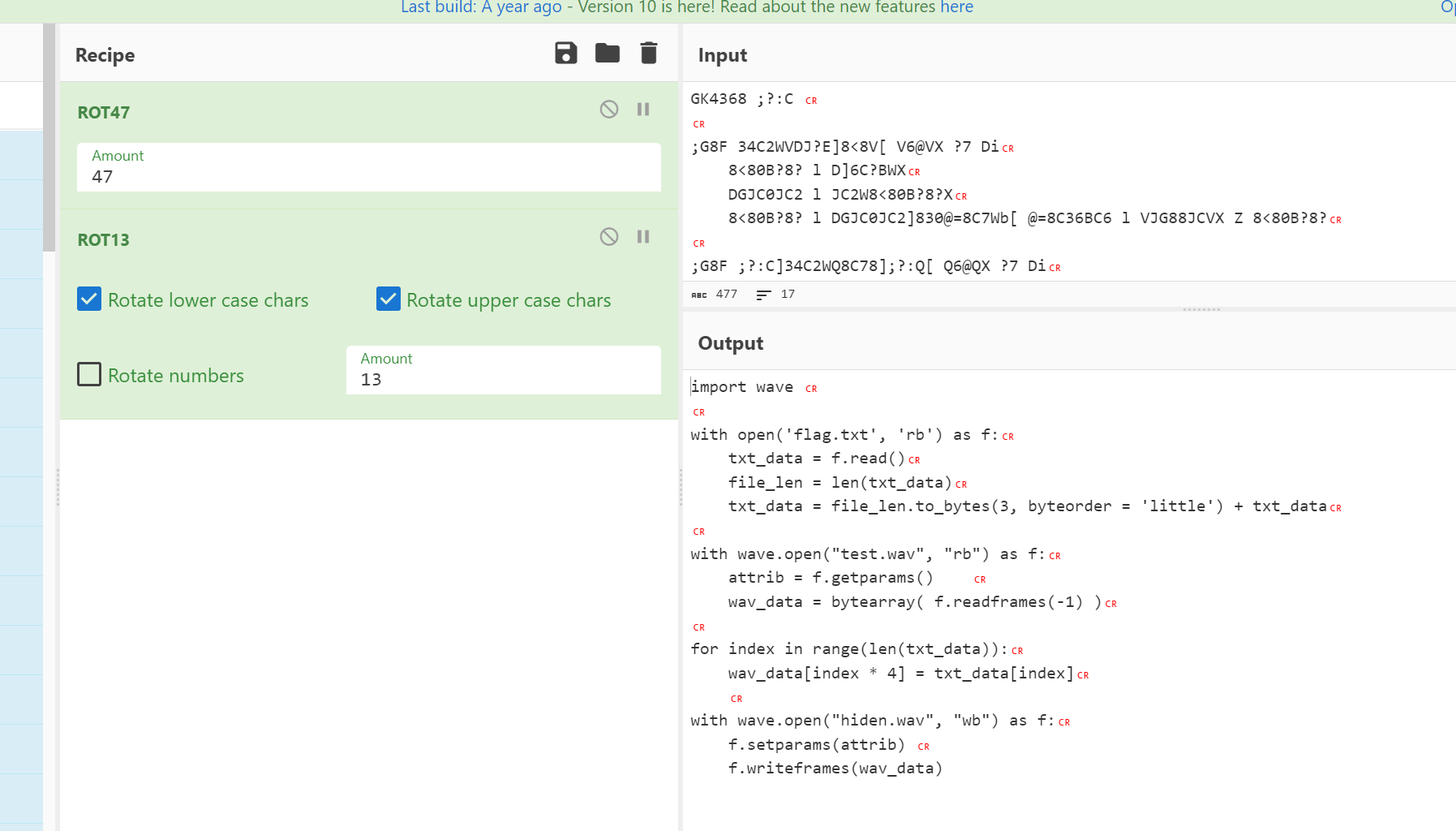

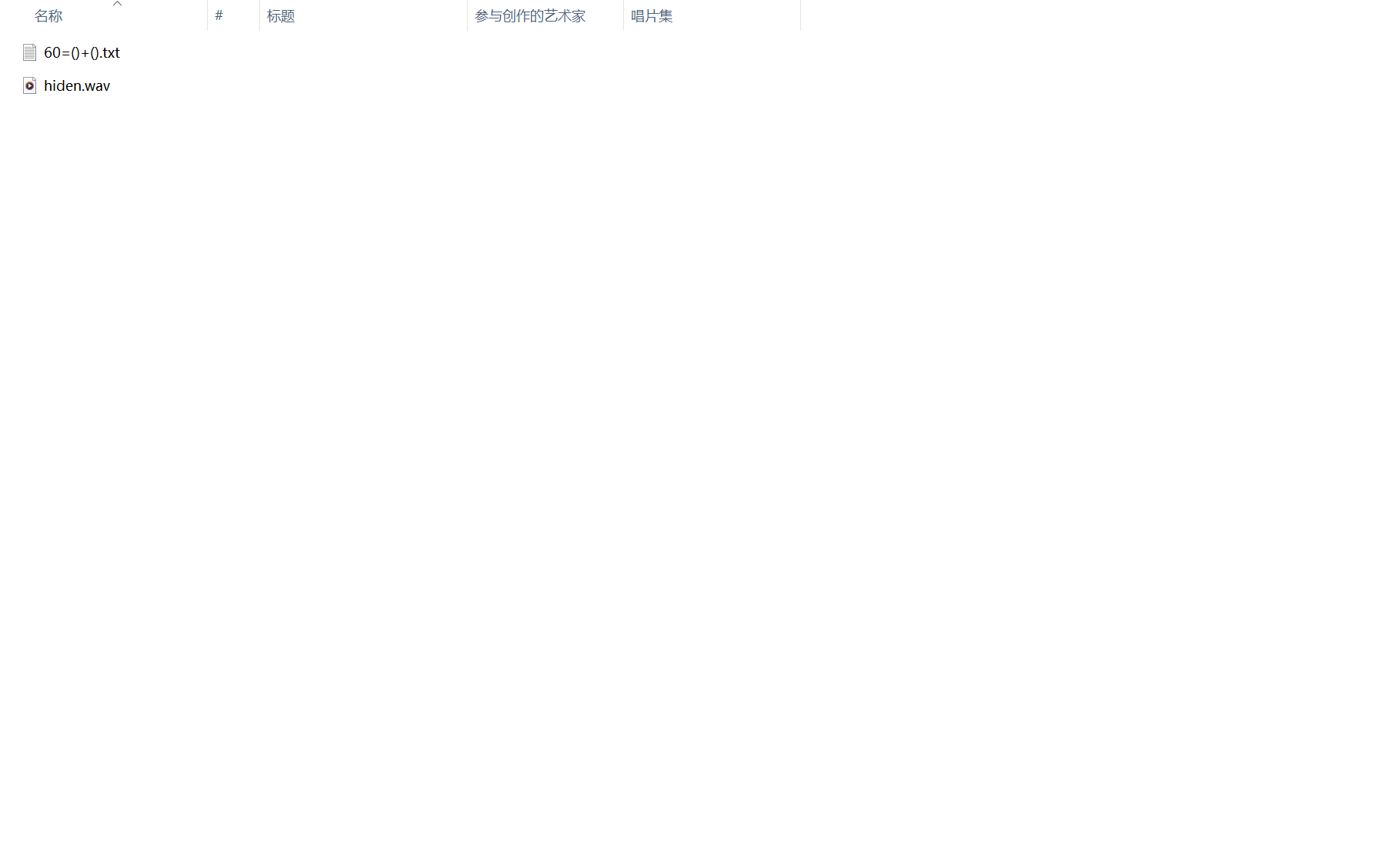

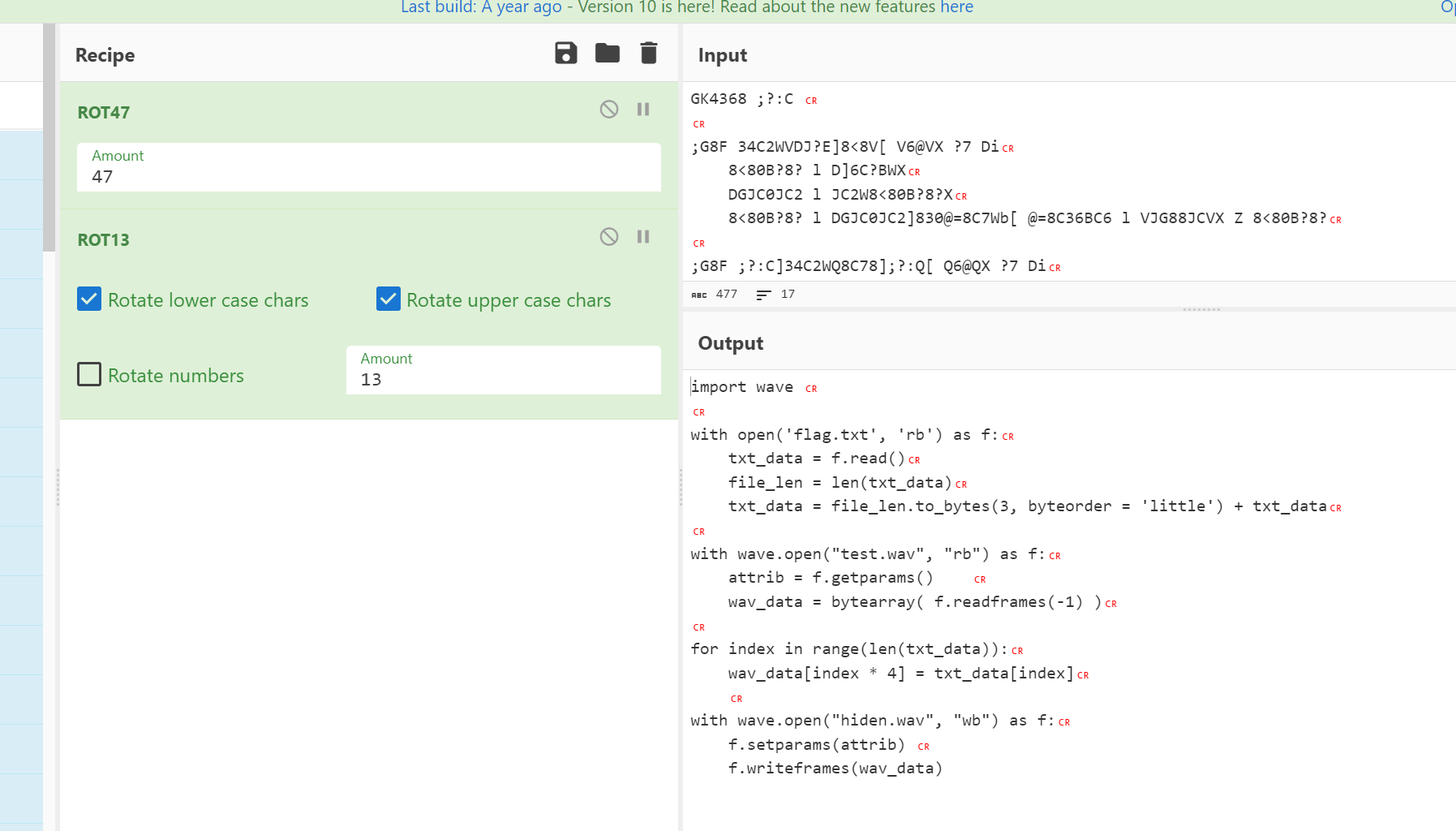

第一个附件的提示是想告诉你用rot13+rot47去解密,那就直接去解密

得到加密的脚本,接下来直接去写解密的脚本

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

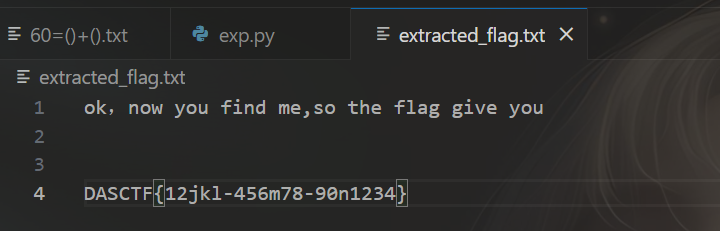

| import wave

with wave.open("hiden.wav", "rb") as f:

wav_data = bytearray(f.readframes(-1))

txt_data = bytearray()

for i in range(0, len(wav_data), 4):

txt_data.append(wav_data[i])

file_len = int.from_bytes(txt_data[:3], byteorder='little')

flag_data = txt_data[3:3+file_len]

with open("extracted_flag.txt", "wb") as f:

f.write(flag_data)

print(f"flag.txt 的内容已经成功提取,并保存到 extracted_flag.txt 文件中。")

|

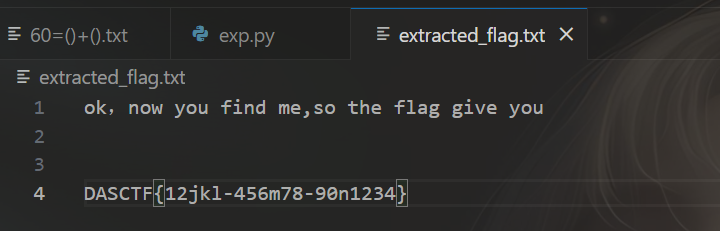

运行得到flag

不一样的数据库

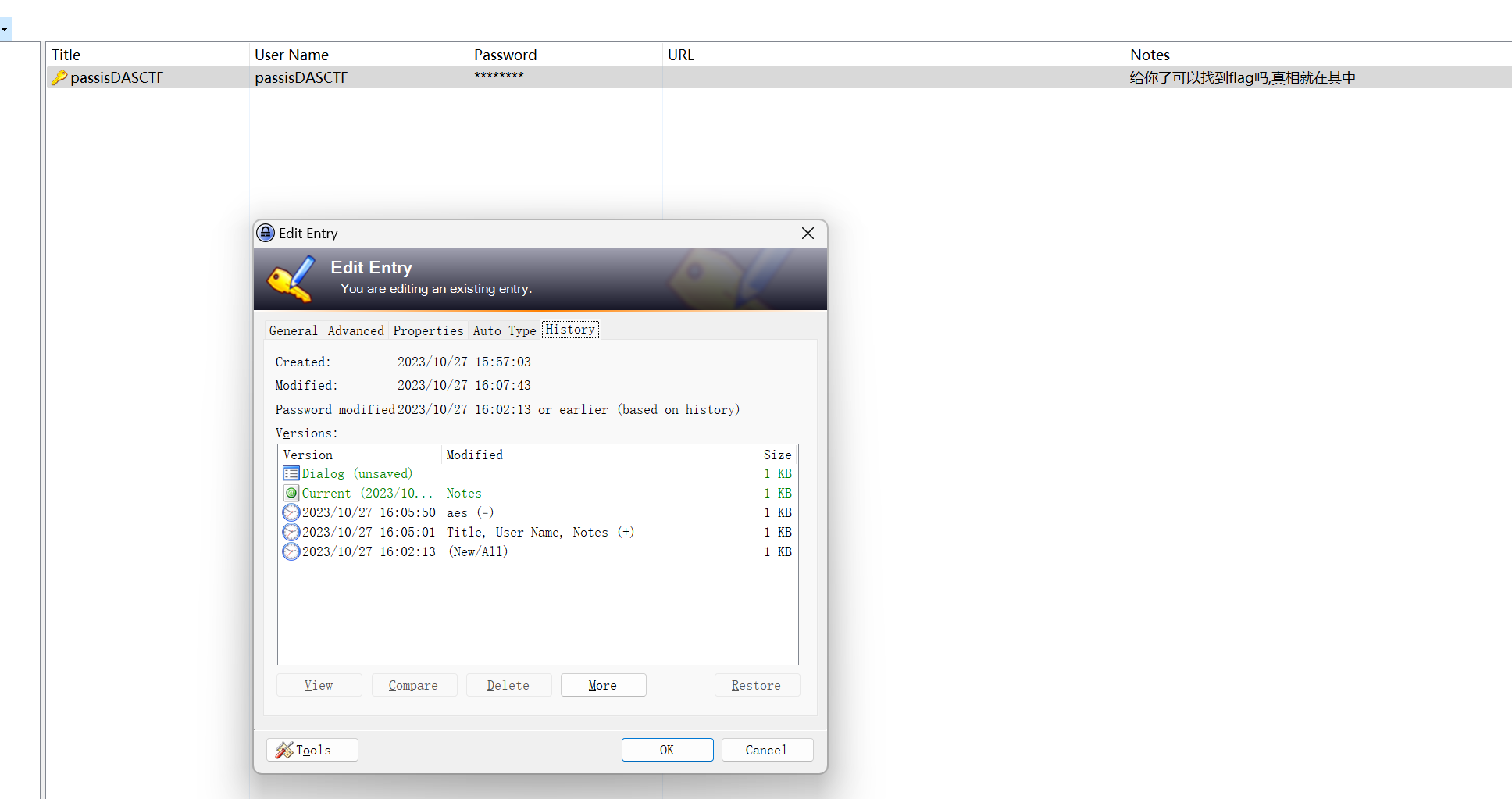

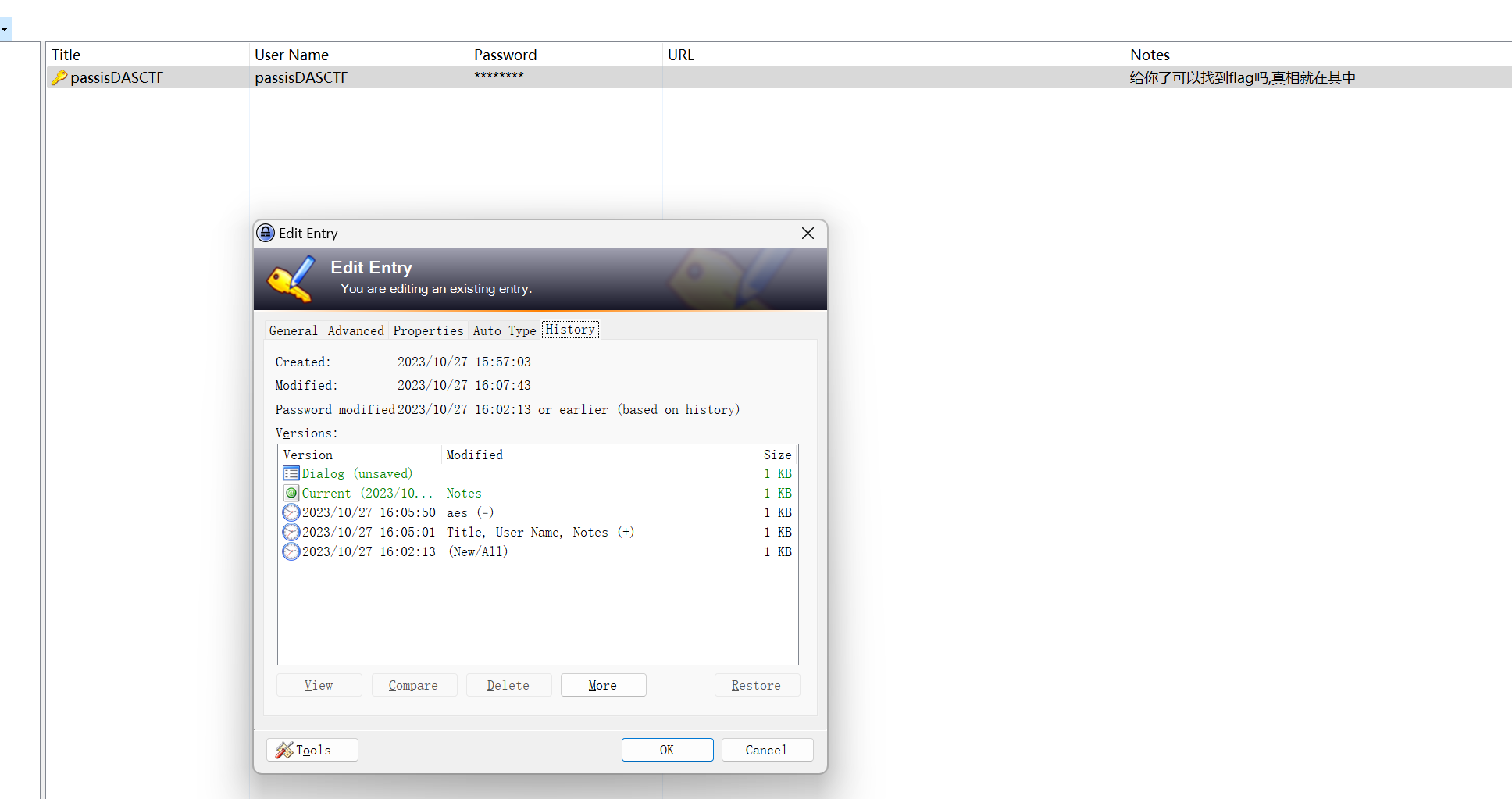

得到一个二维码和一个kdbx文件,需要去keepass上加入

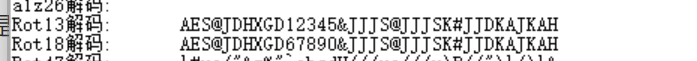

首先二维码得出的信息是

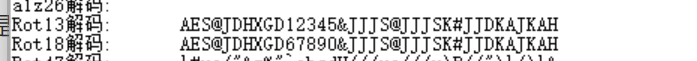

1

| NRF@WQUKTQ12345&WWWF@WWWFX#WWQXNWXNU

|

去解密

然后用解密后的密码去keepass软件加载kdbx文件

查看可疑信息的历史记录

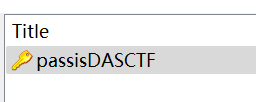

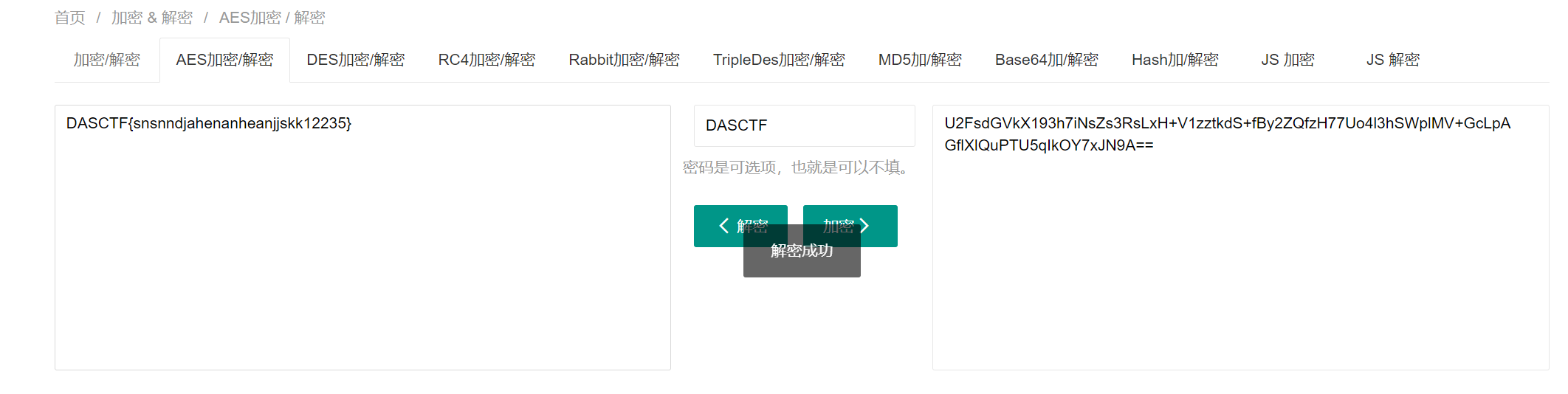

发现aes加密后的数据

1

2

| U2FsdGVkX193h7iNsZs3RsLxH+V1zztkdS+fBy2ZQfzH77Uo4l3hSWplMV+GcLpA

GflXlQuPTU5qIkOY7xJN9A==

|

直接去解密,密钥用户名有提示

pass is DASCTF

得到flag