腾龙杯2024

MISC

简简单单一张图片

打开附件发现一张图片

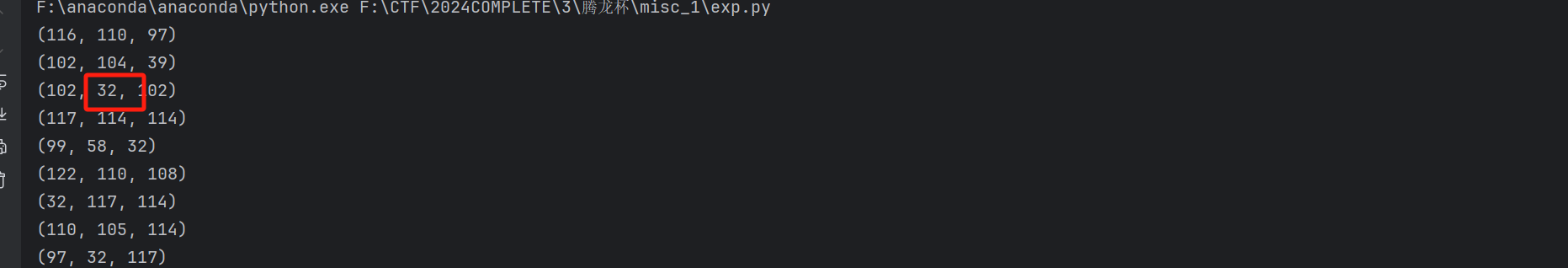

根据图片猜测和像素有关,那就依此提取像素值看看

1 | |

可以看到结果

其中所有的数字都在可打印的ascii范围之内,每隔几个数字还有空格,猜测将它依此转化为字符,然后打印

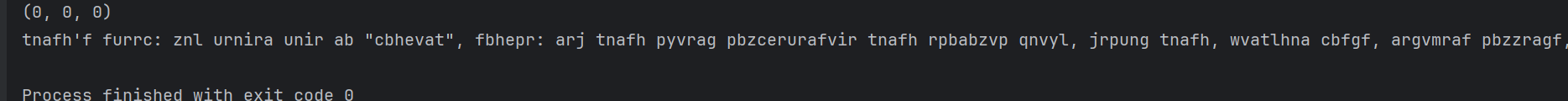

1 | |

根据输出结果来看,可能是有偏移,所以去解密一下

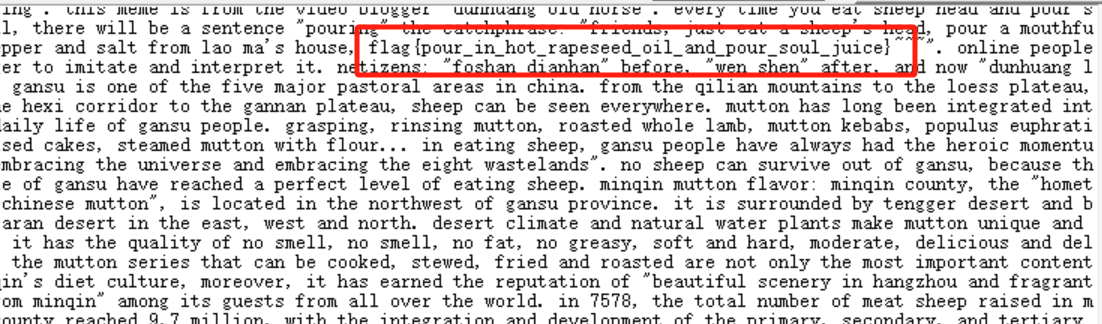

flag{pour_in_hot_rapeseed_oil_and_pour_soul_juice}

flag{pour_in_hot_rapeseed_oil_and_pour_soul_juice}

嘘~听,是什么声音?

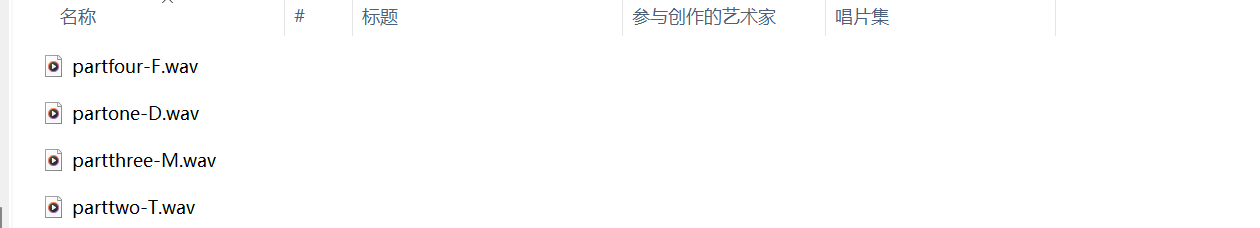

打开发现四个文件

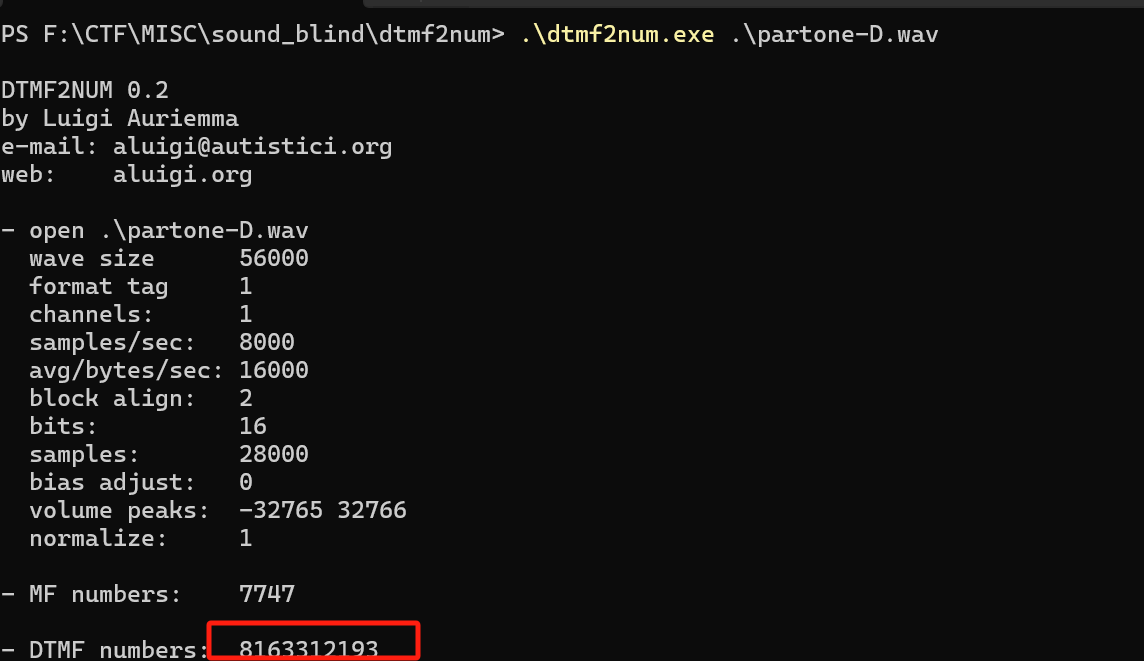

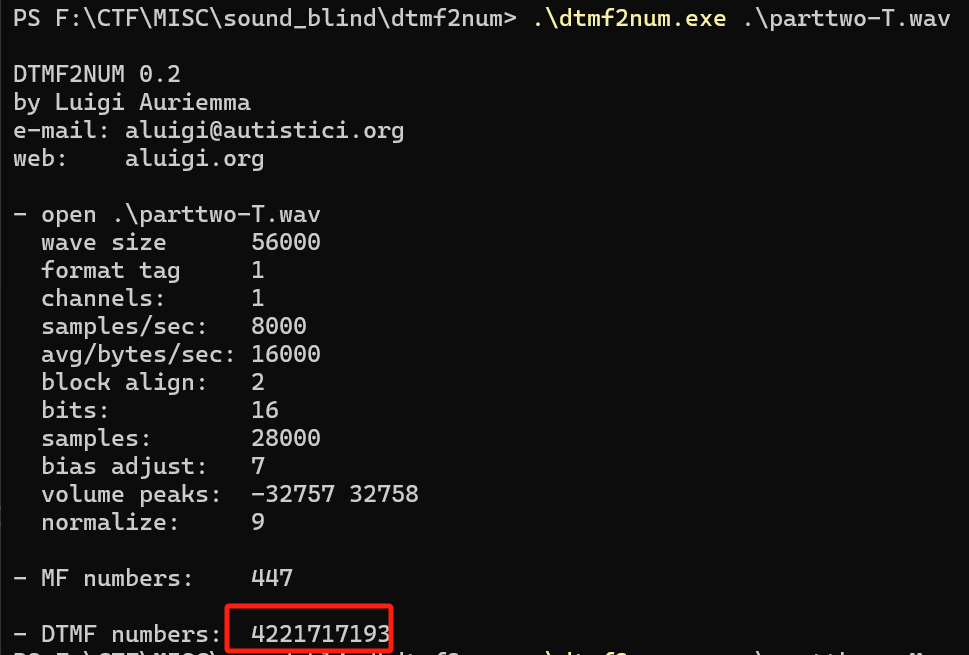

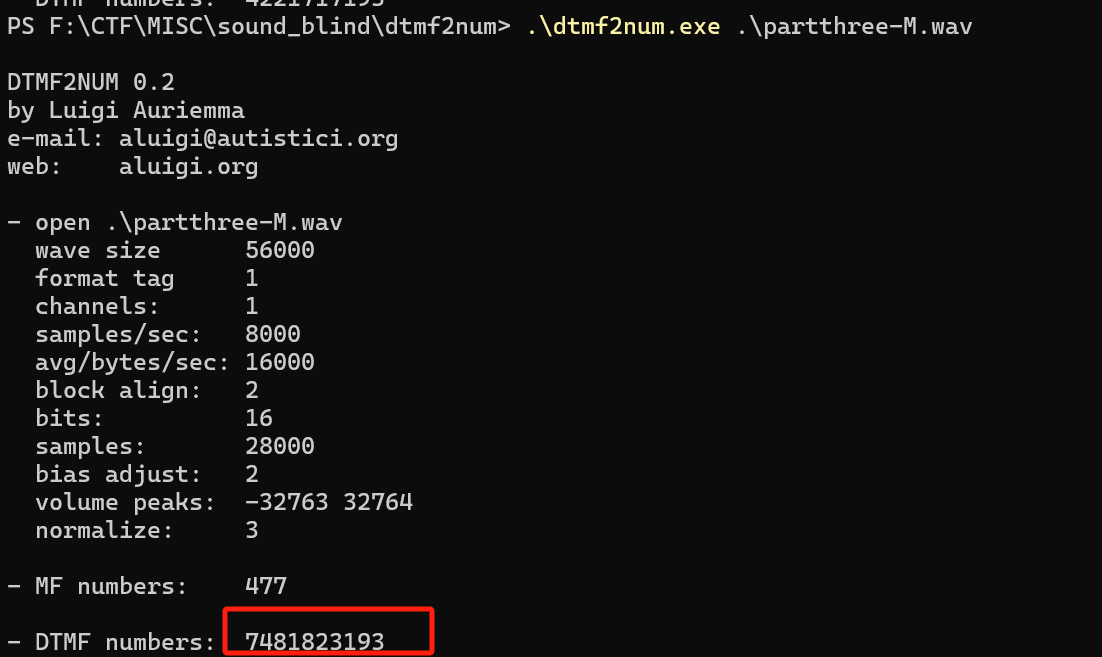

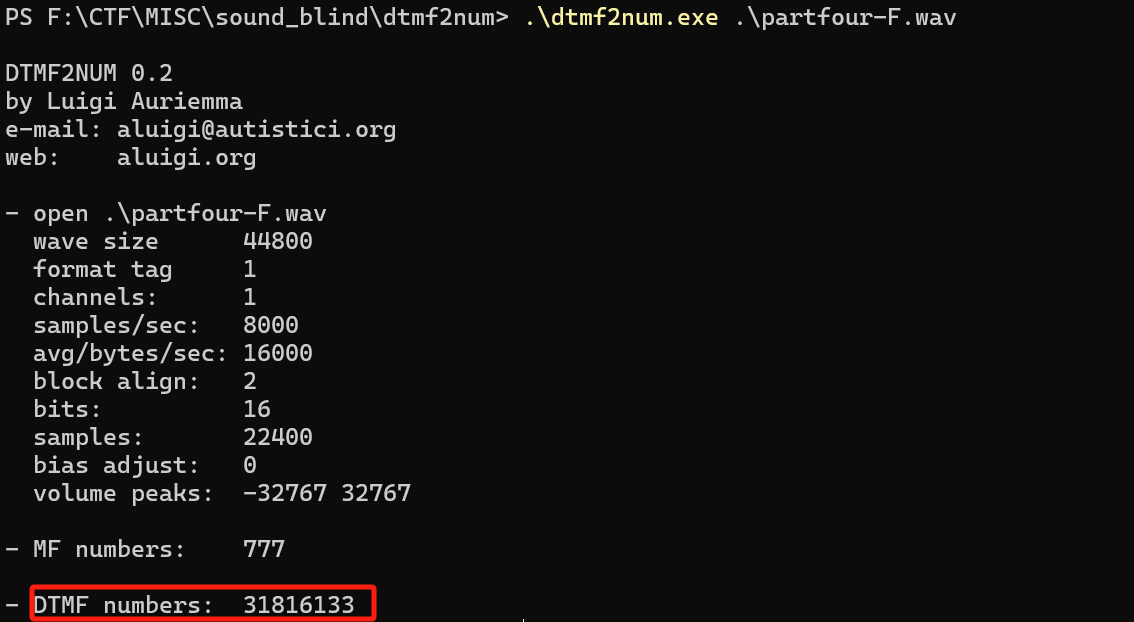

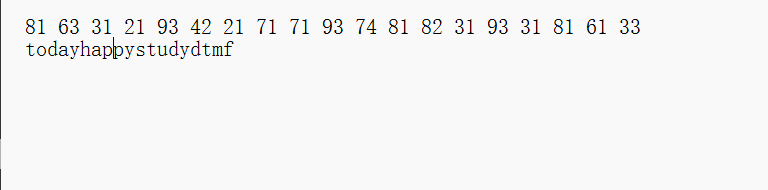

把文件后半部分依此根据one,two…..连接起来,得到dtmf,发现是按键声音隐写,去下载的对应的解密脚本

http://aluigi.altervista.org/mytoolz/dtmf2num.zip

然后按顺序解密拼接

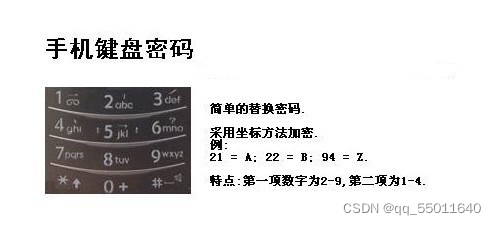

拼接起来,两位分割,键盘密码

然后将小写字母去转成大写,最后得到flag

flag{TODAYHAPPYSTUDYDTMF}

niu niang分析

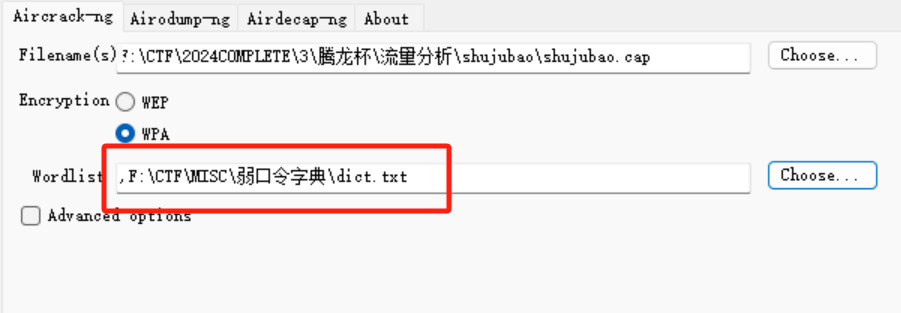

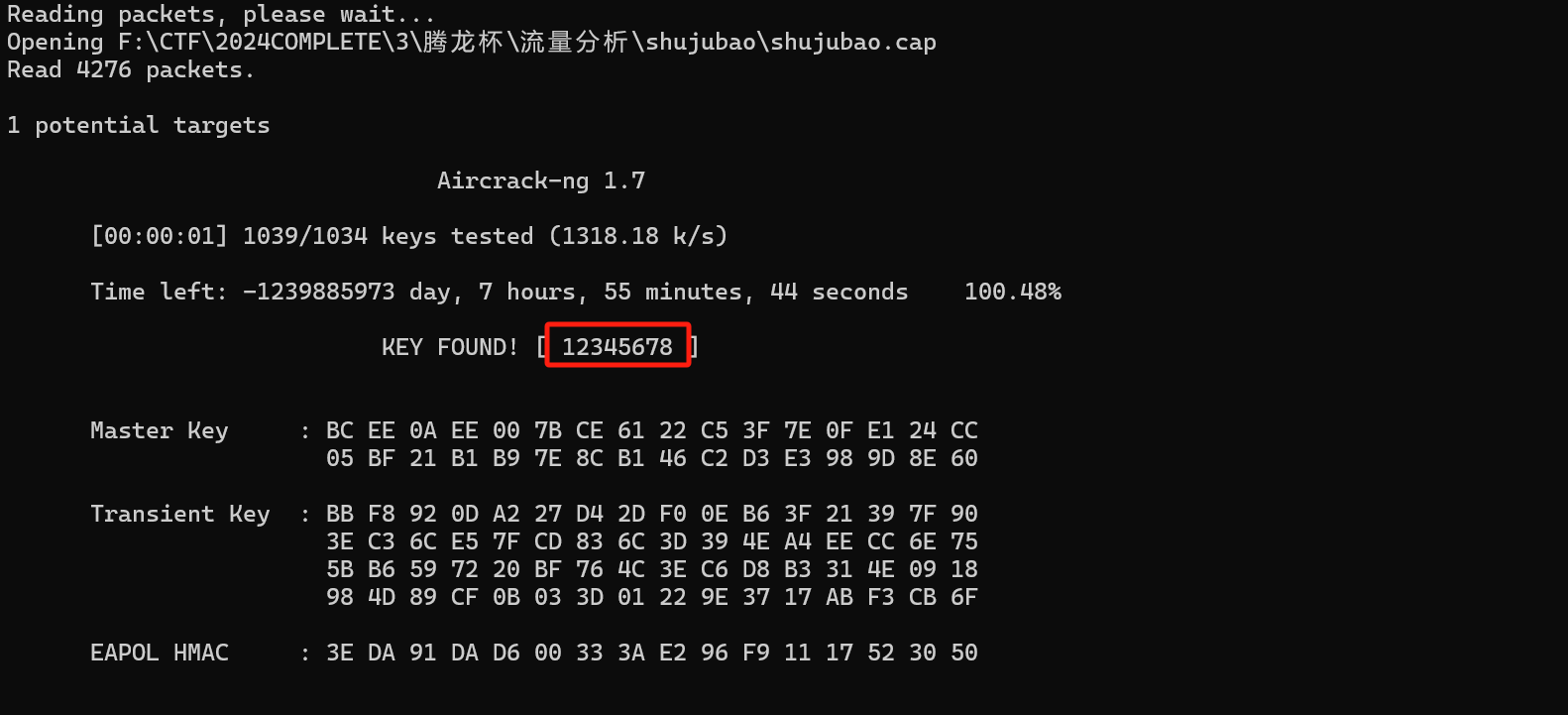

打开原始的流量,发现是物理层的wifi流量(加密过的),去用aircrack-ng-1.7-win先去爆破密码

密码字典自己去网上找一个弱密码字典就行

得到密码123456

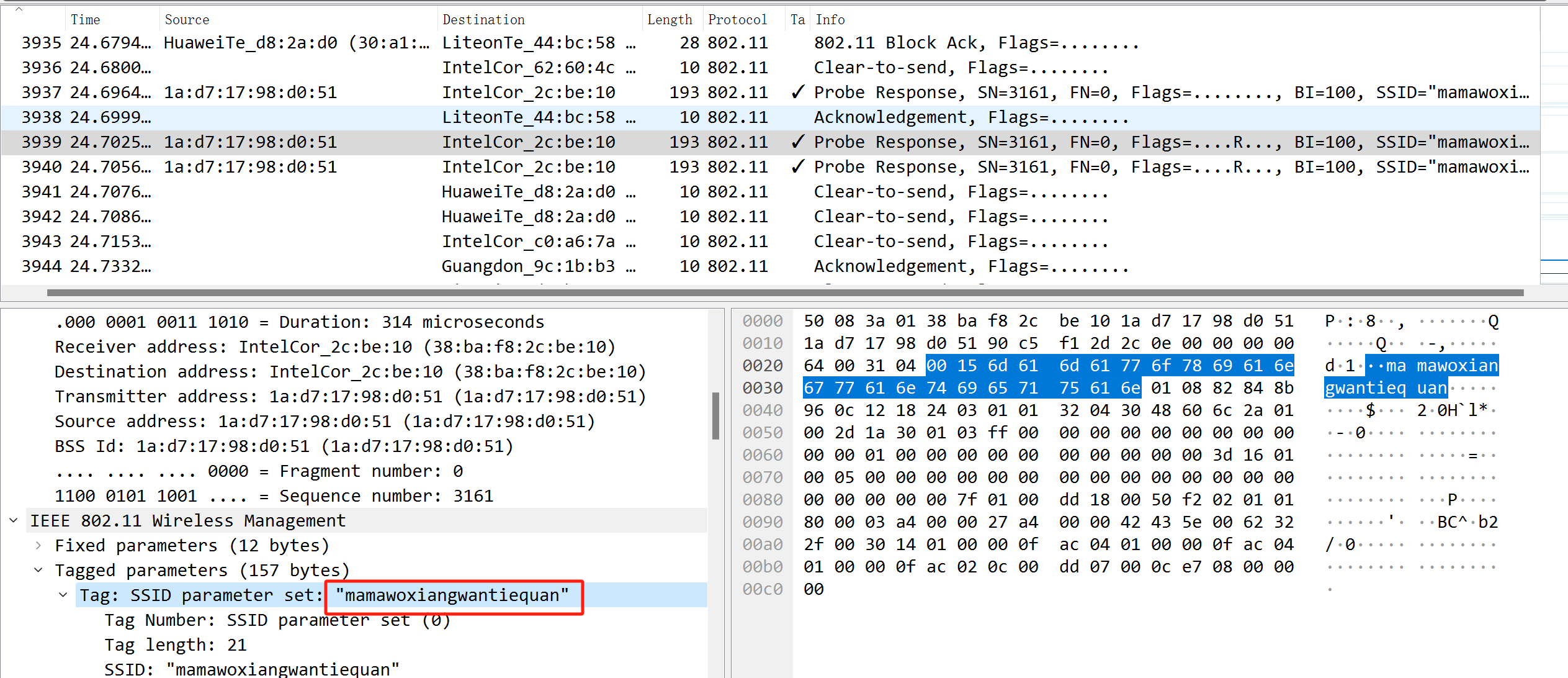

再去看看流量,看到了SSID

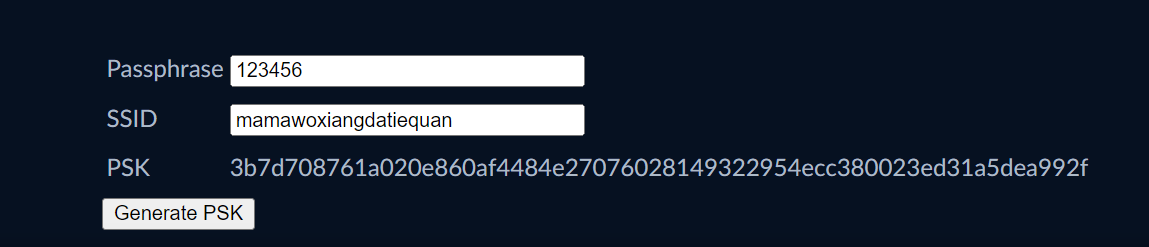

找一个在线网站

https://www.wireshark.org/tools/wpa-psk.html去解密出相应的PSK

填入之前得到的key和SSID

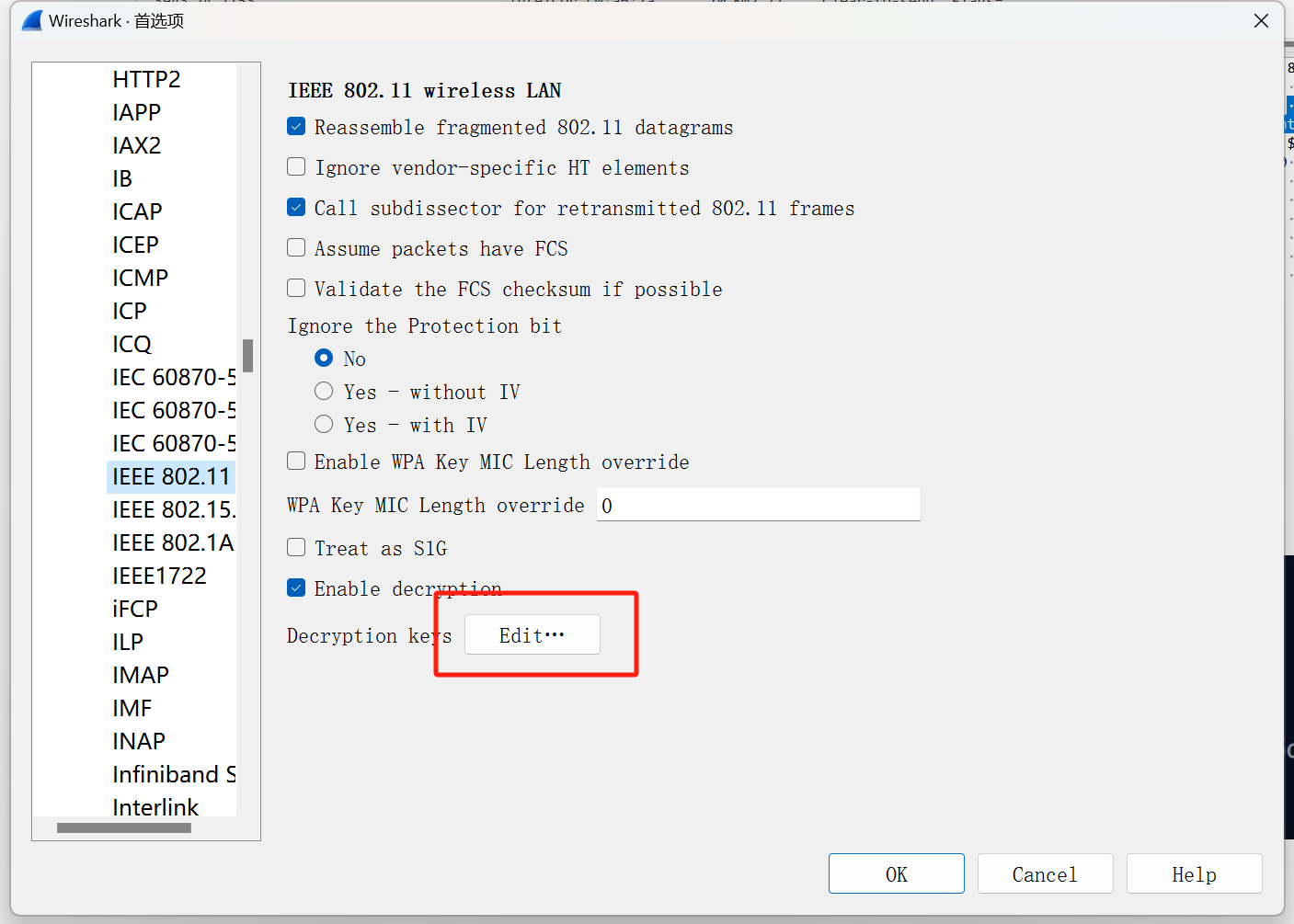

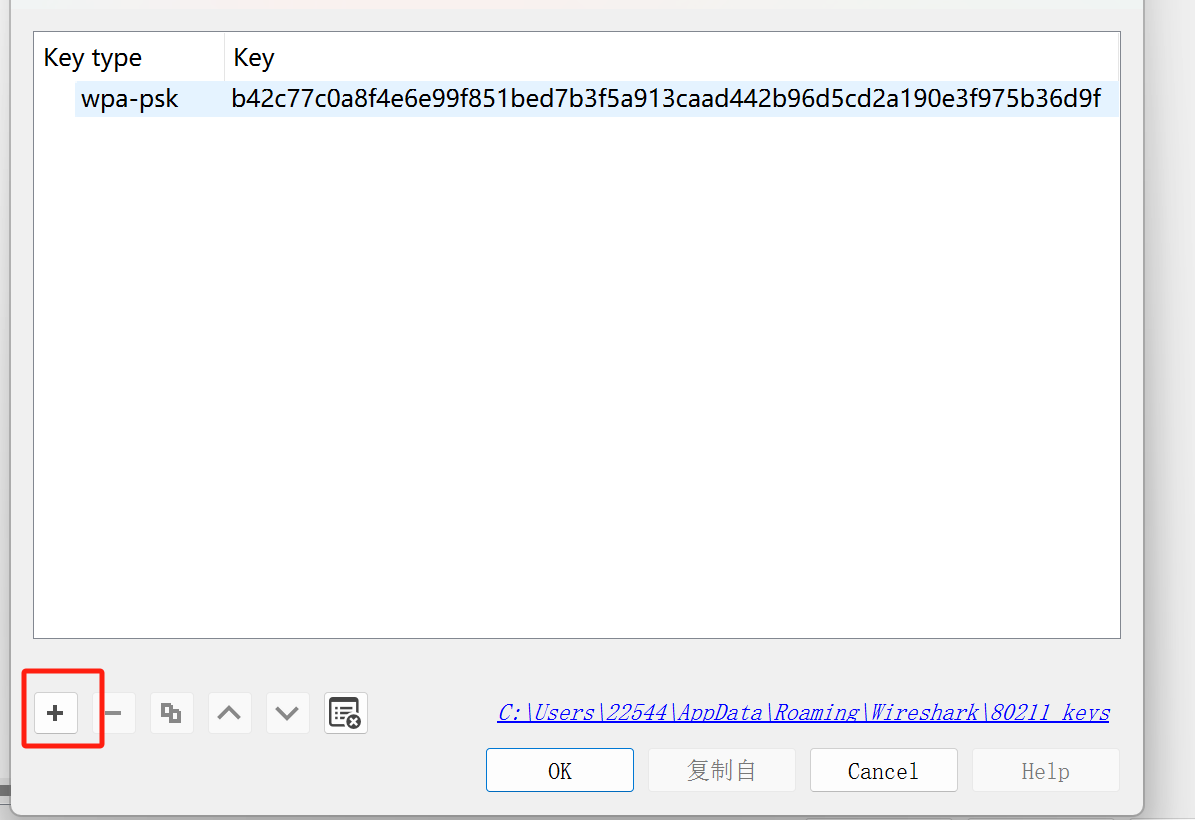

去wireshark的编辑->首选项->protocols->IEE802.11

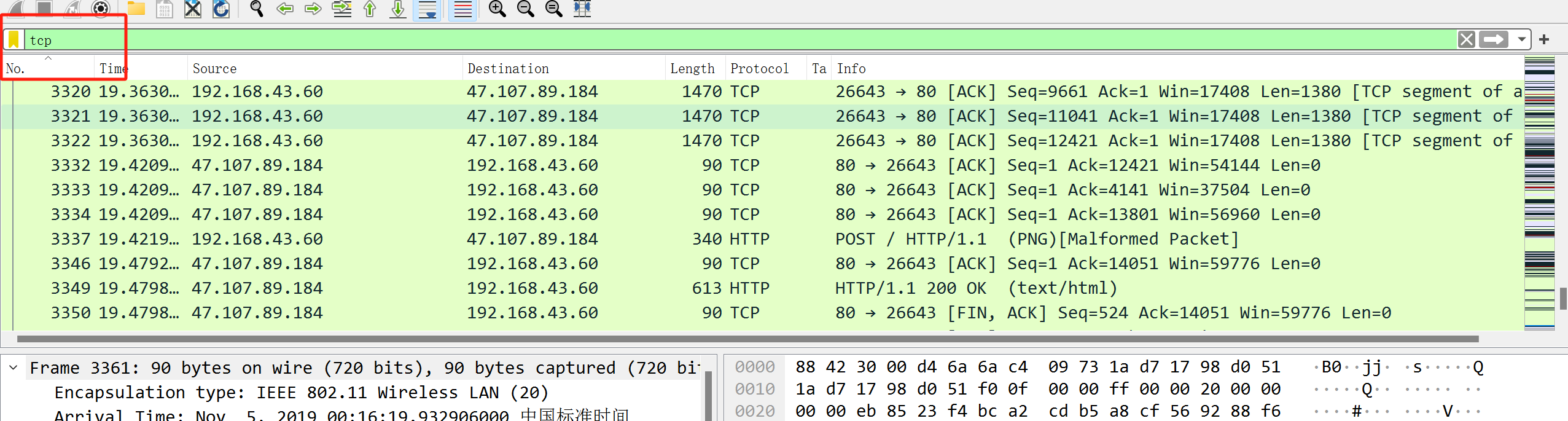

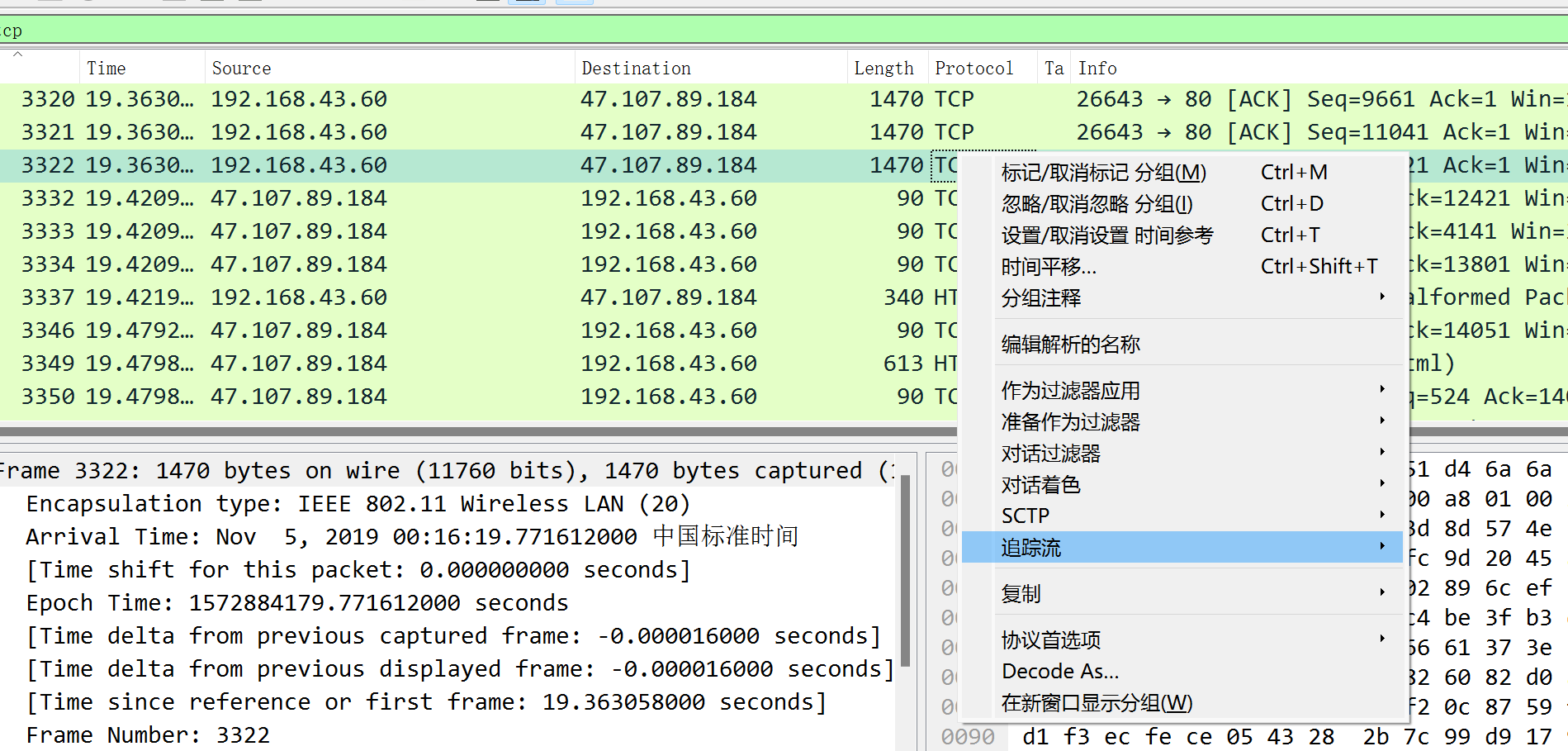

点击ok之后就会多出来一些tcp包,去过滤一下

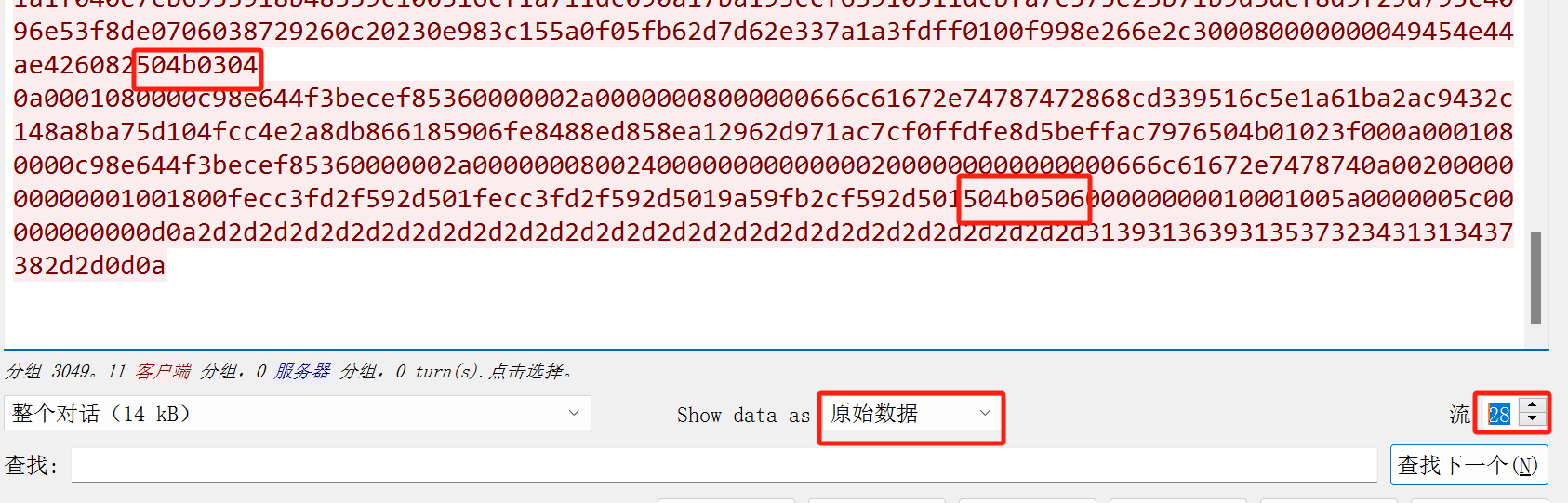

右键追踪流,追踪tcp流,在第28个流里的原始数据,可以看到存在压缩包

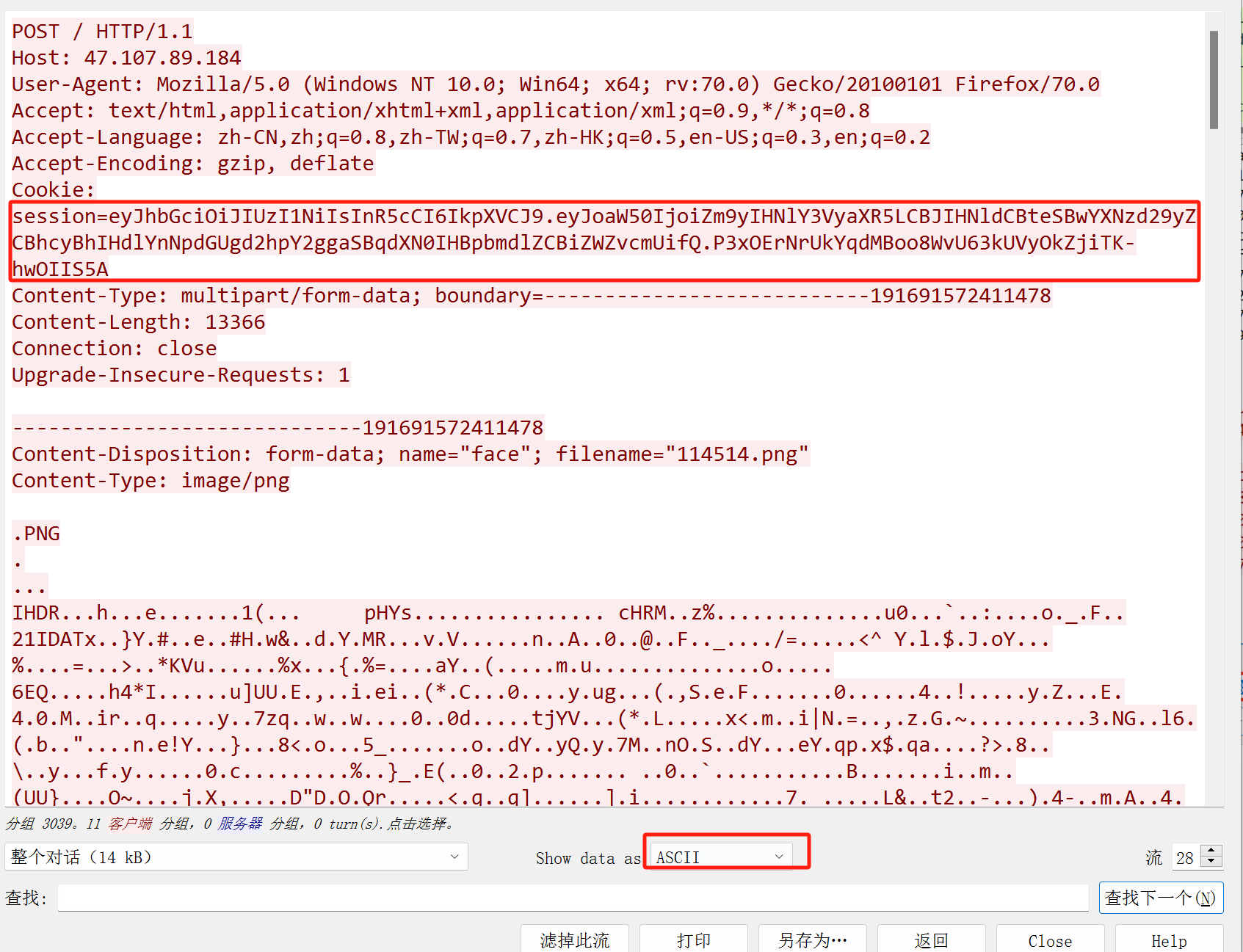

复制出来,变成压缩包文件之后(不会的话上网查找,这边不再赘述),发现解压要密码,之后看到可疑的session

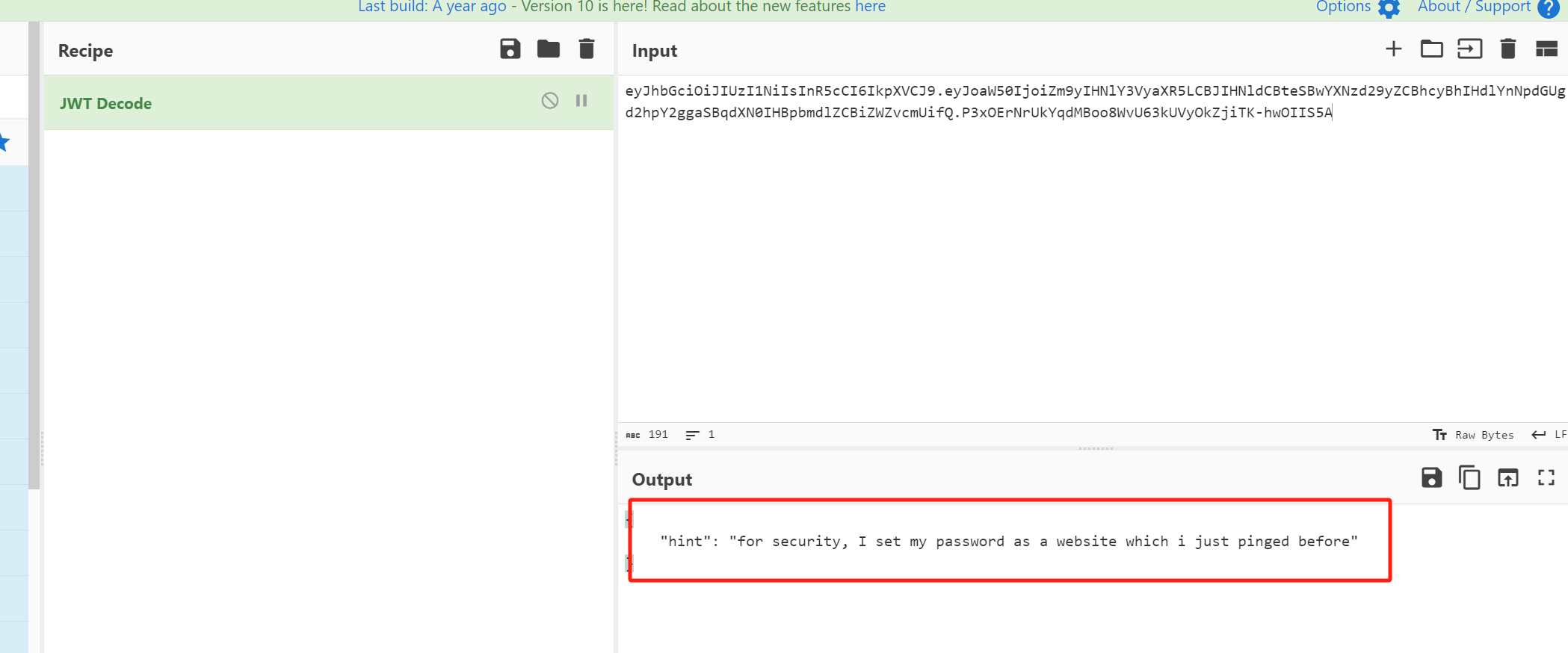

去解密一下得到jwt

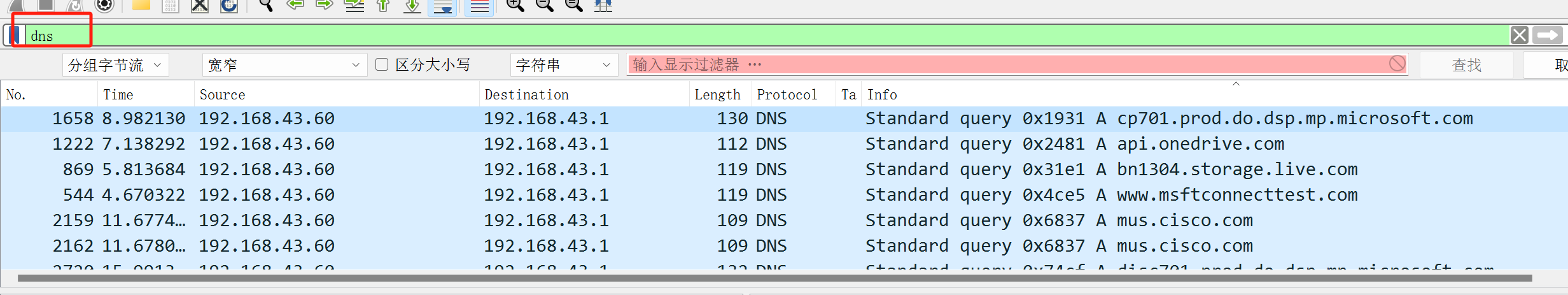

提示密码是ping过的网站,我们知道ping网站会dns解析,所以直接筛选dns

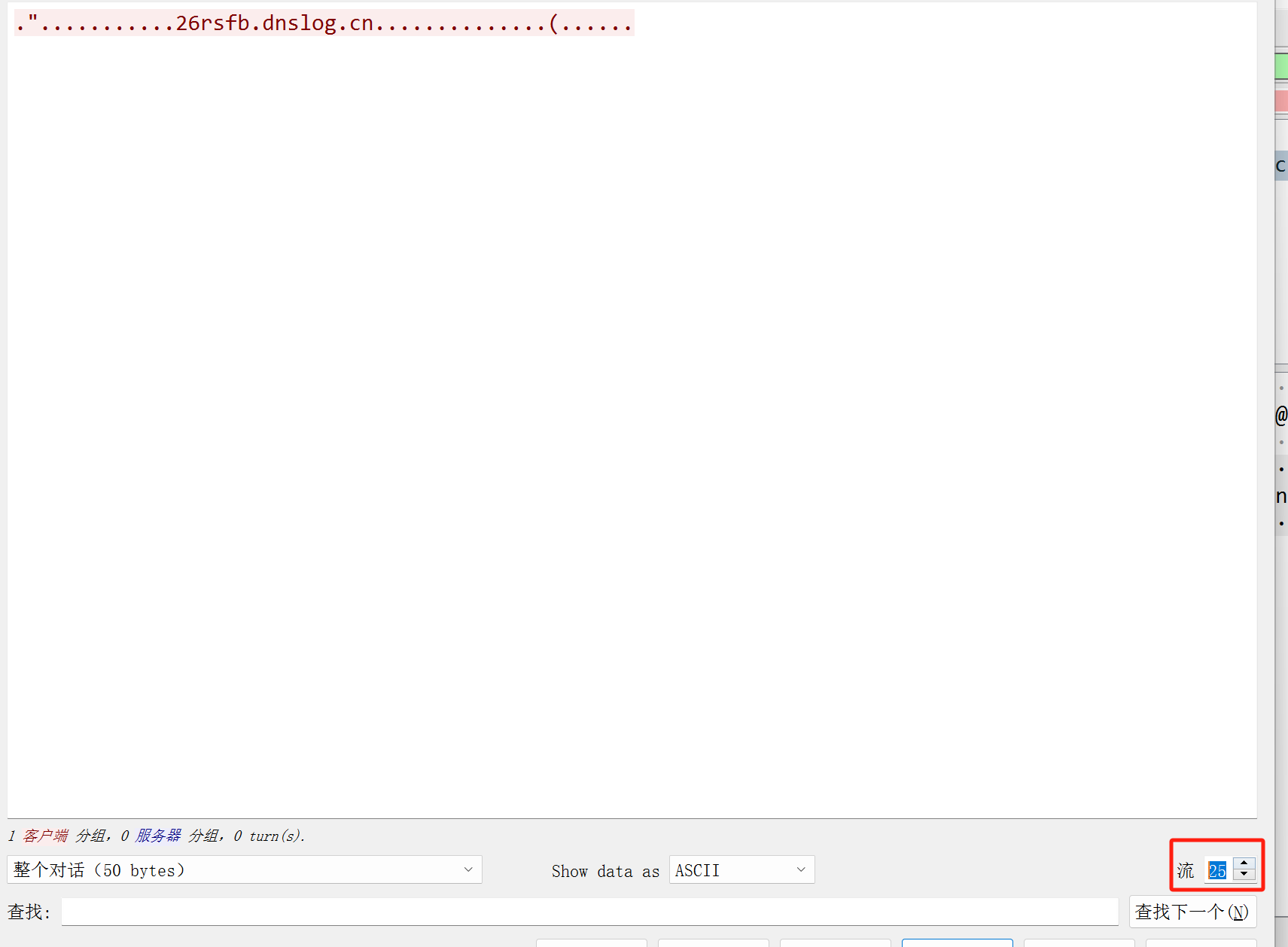

之后追踪流->追踪udp流

在第25流里找到了网址,去解密

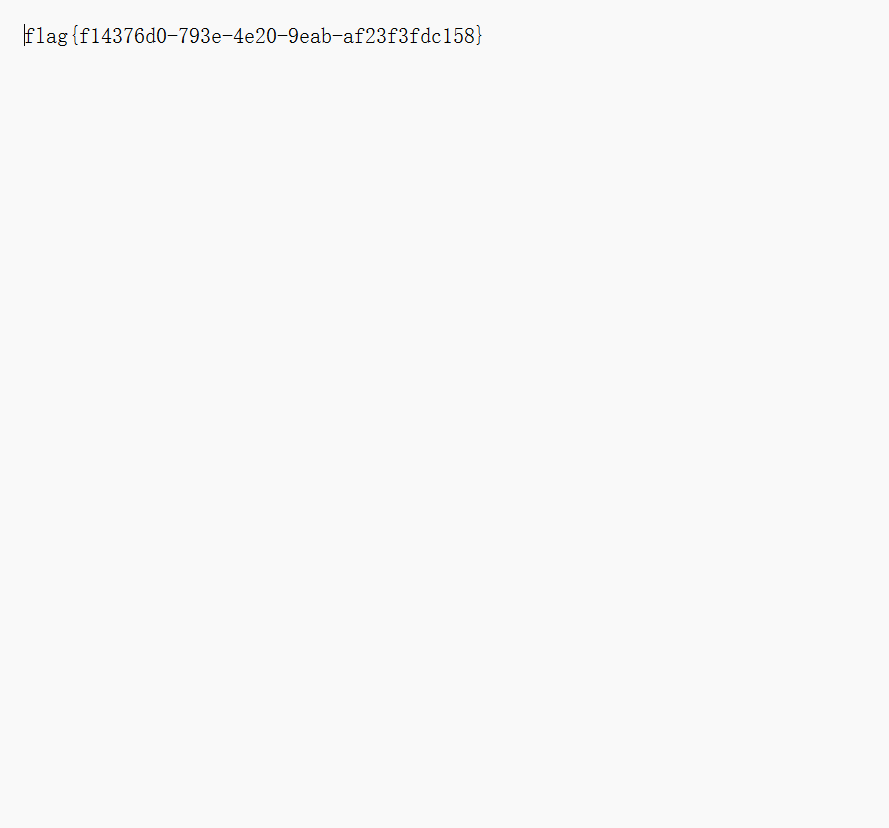

得到了flag

flag{f14376d0-793e-4e20-9eab-af23f3fdc158}

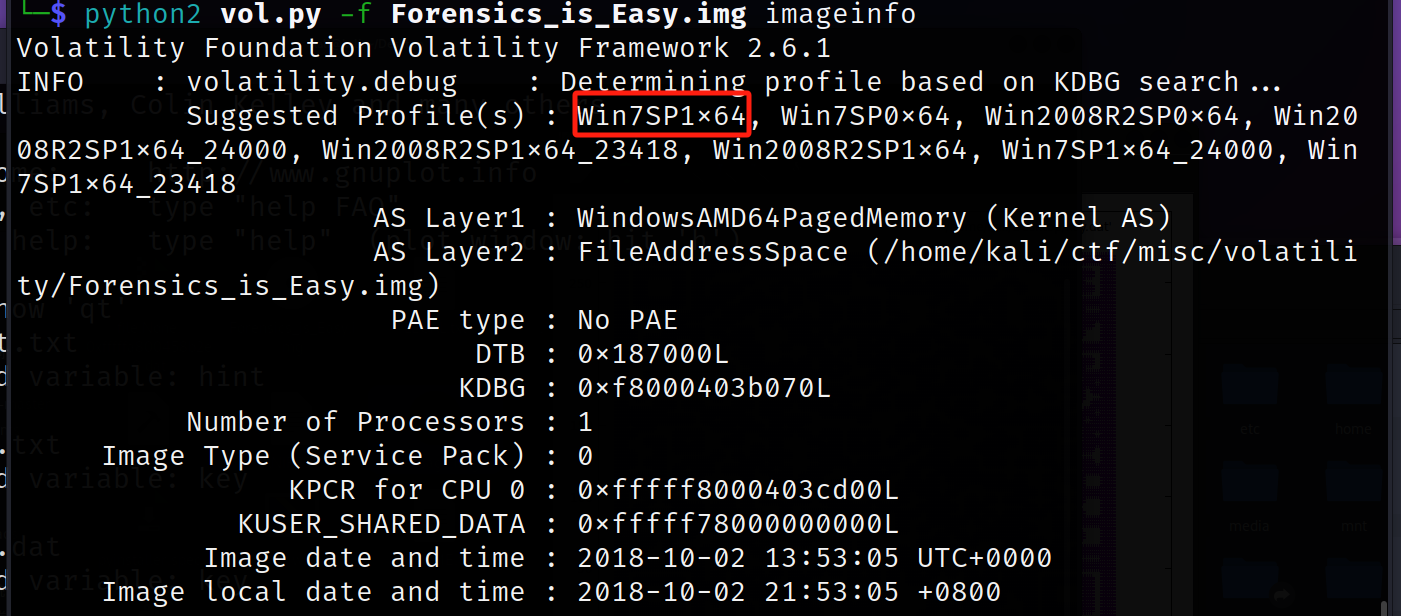

easy_Forensics

给了镜像,先用volidity看镜像系统

1 | |

得到镜像版本Win7SPx64,再去看pslist

1 | |

发现可疑进程,直接提取

1 | |

然后直接对进程binwalk

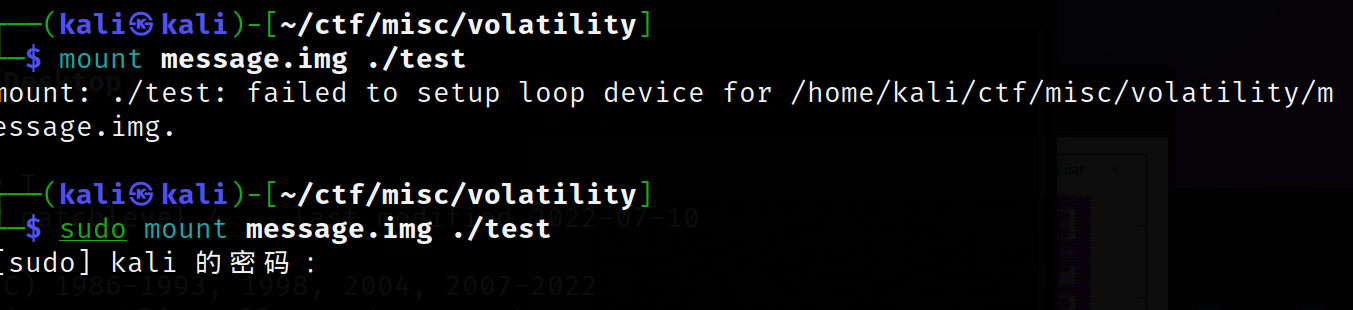

发现有一个镜像文件是kali的,直接mount挂载

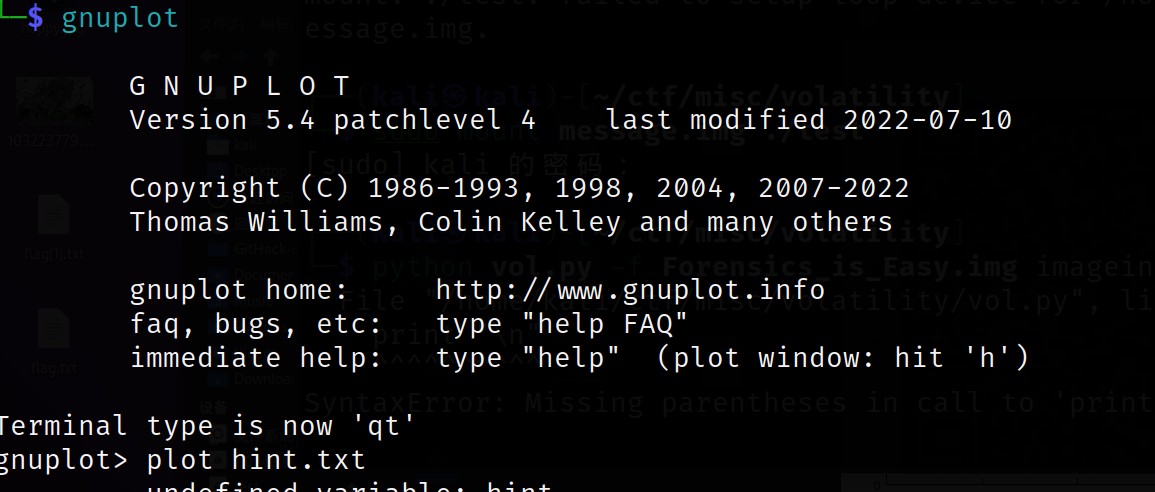

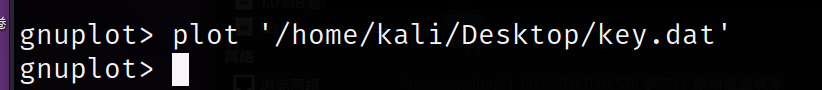

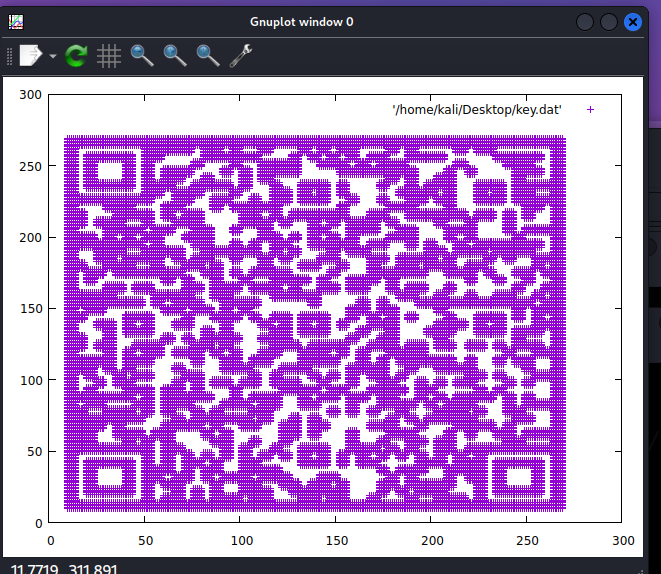

打开之后有hint.txt,打开有一系列坐标,进行gnuplot画图

扫一下得到

Here is the vigenere key: aeolus, but i deleted the encrypted message。

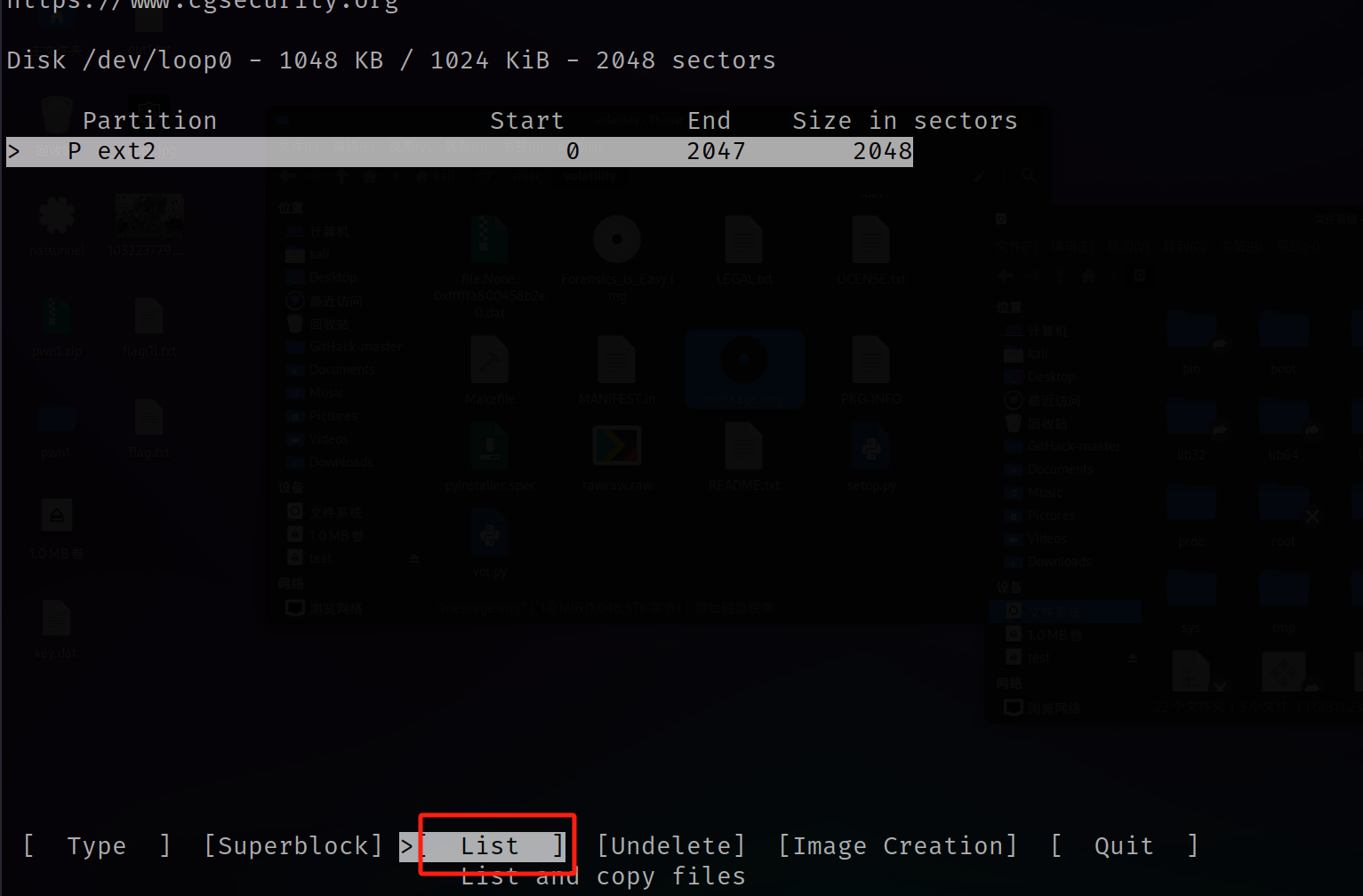

给了我们维吉尼亚的key,告诉我们删除了加密的信息,那我们就要解密了,这边要用到磁盘恢复工具testdisk,对之前的message.img文件进行恢复

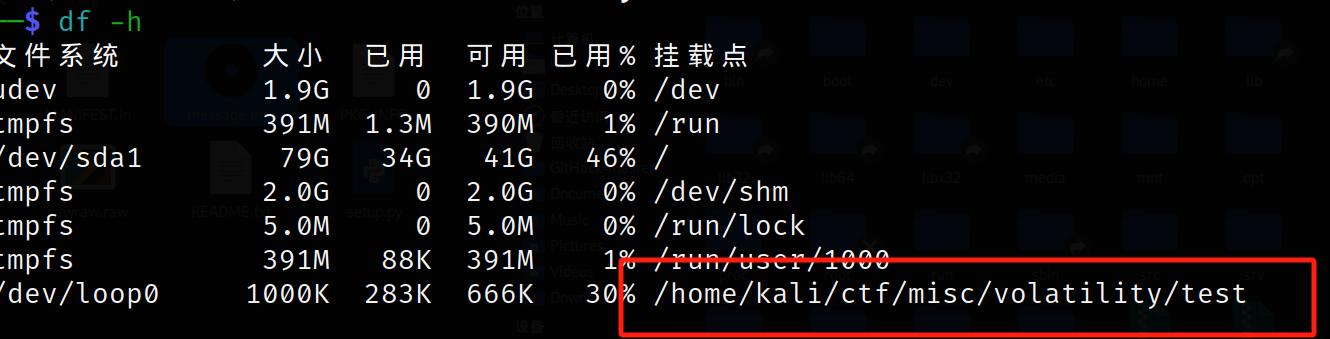

先用df -h确定挂载驱动的名称

再用testdisk

testdisk /dev/loop0

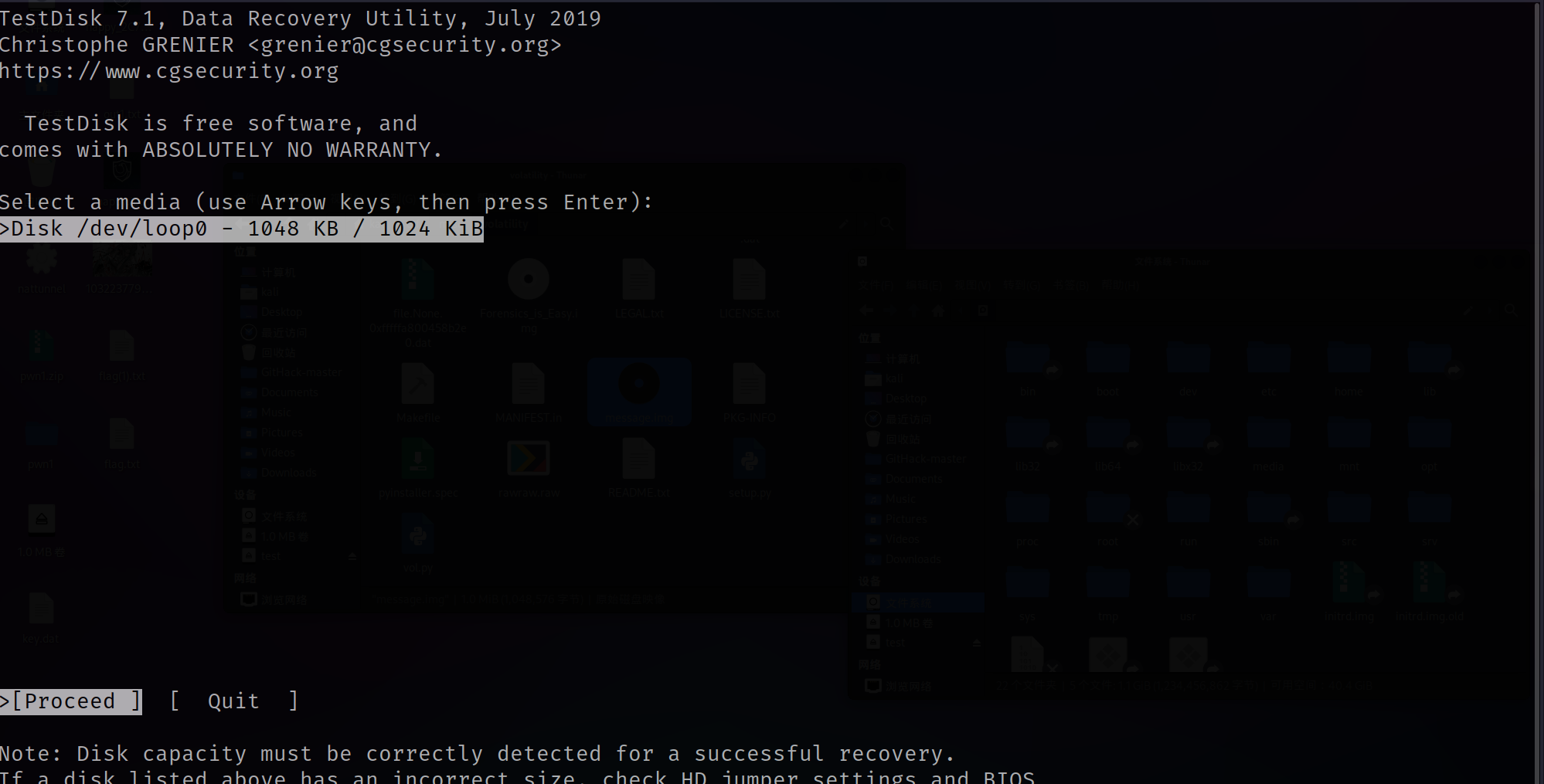

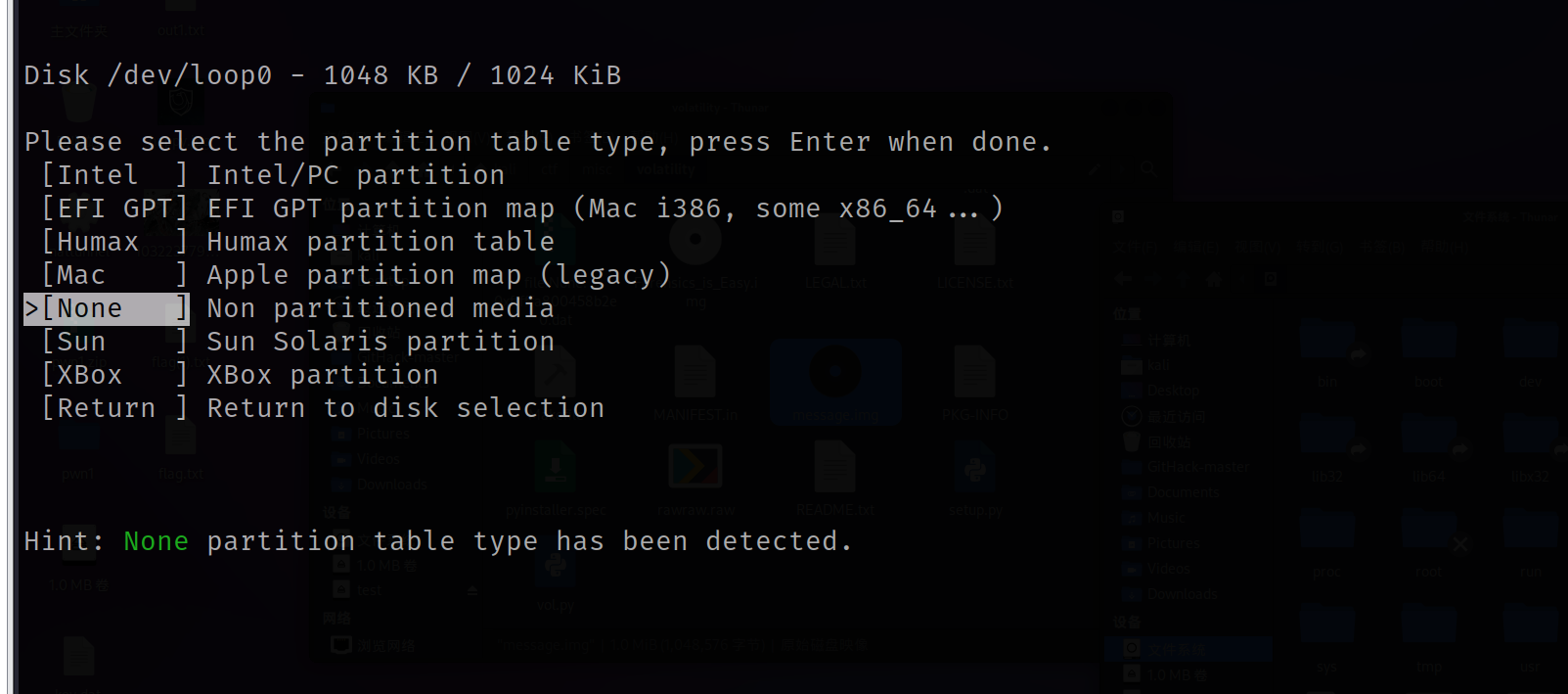

左右选择proceed,按回车确认

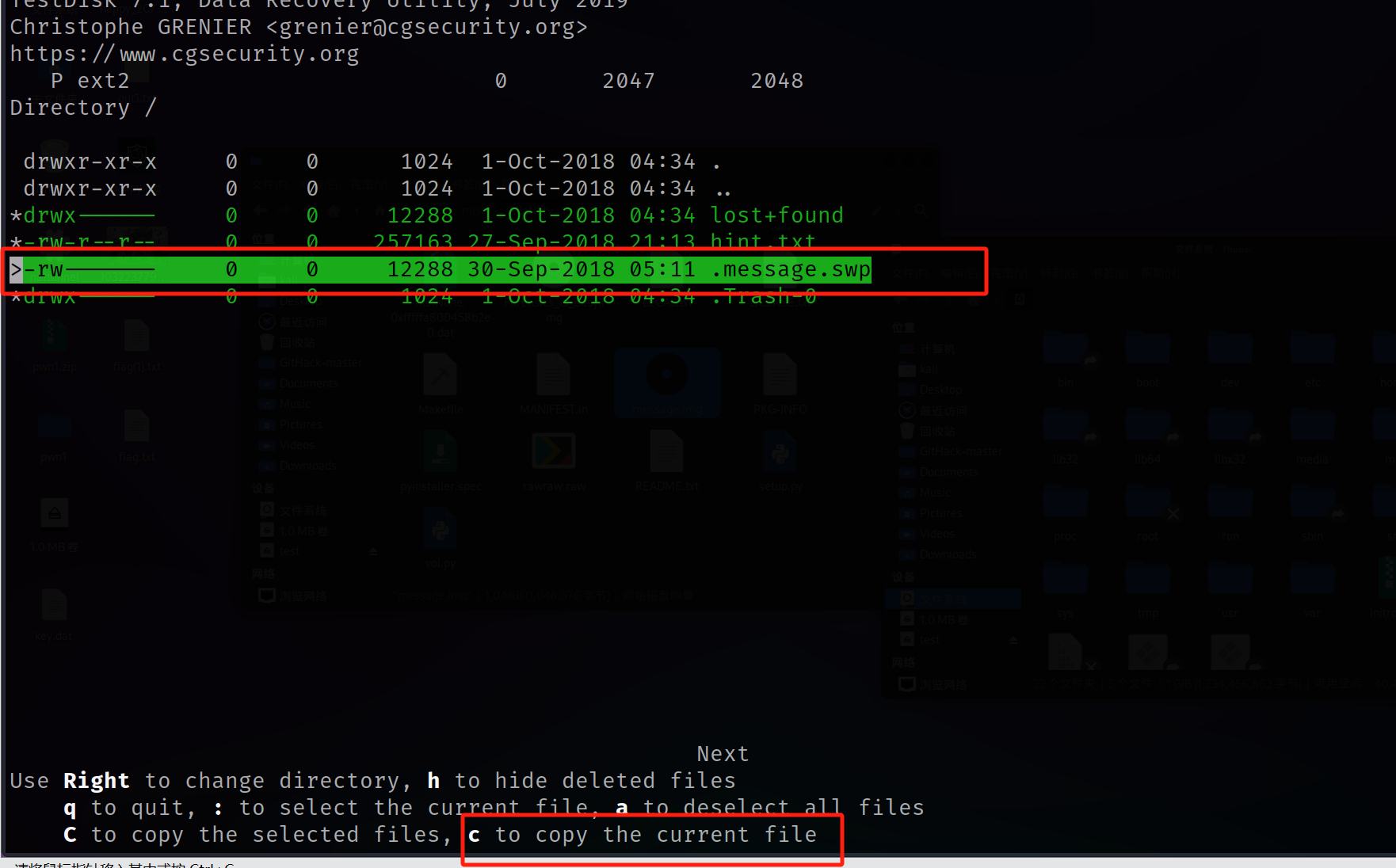

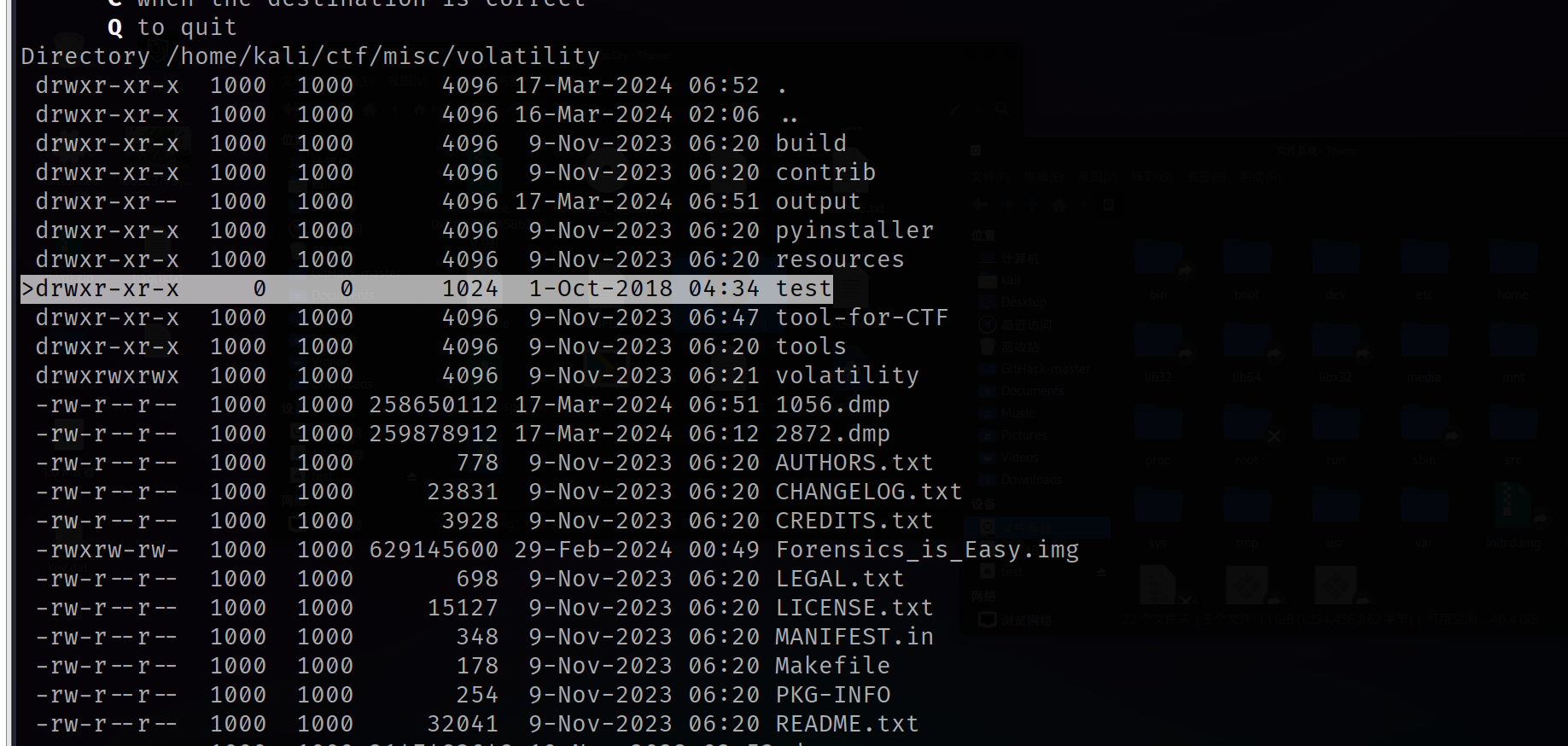

选中红色的文件,按c恢复,选择恢复到的文件夹

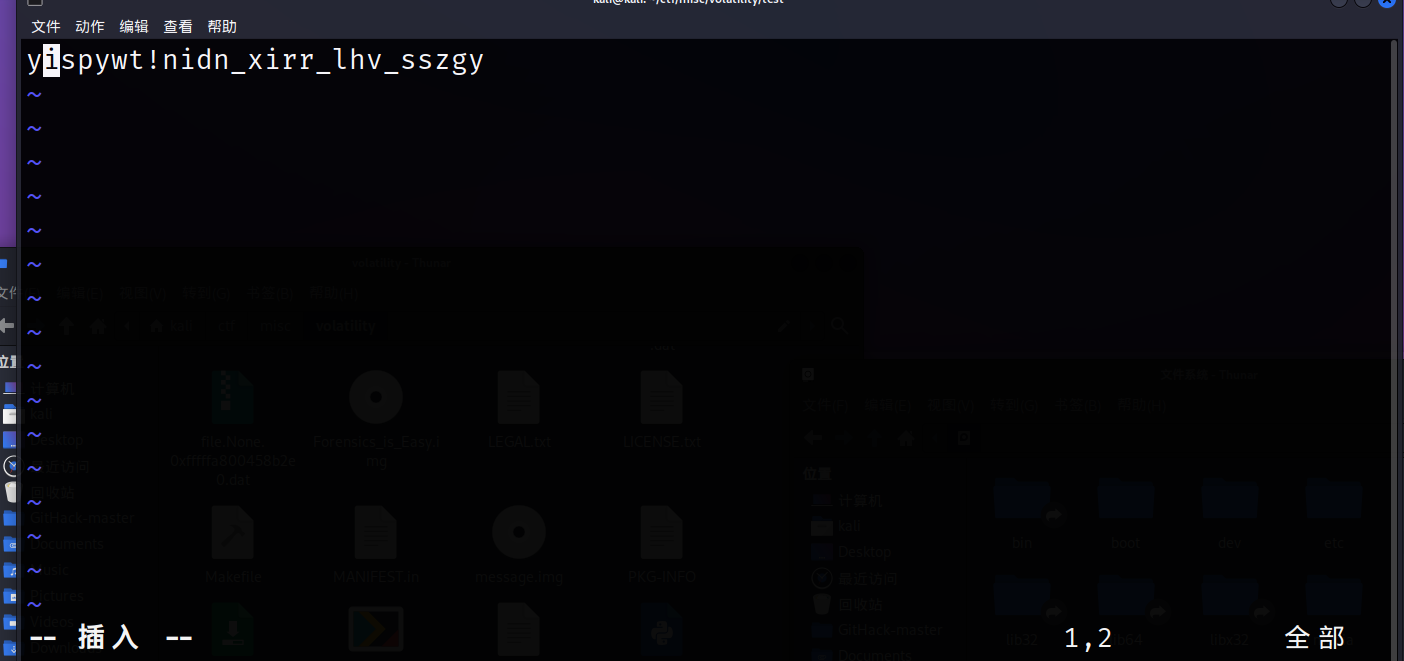

用vim -r .message.swp修复文件,得到密文

再用之前的key去维吉尼亚解密这个密文就可以