NSSCTF_Round23

easy_math

nc连接发现是根据4个数字判断能不能实现24点,输入True或False,输入的True或False按顺序变成1和0,再解码就能得到flag,直接用脚本实现

1 | |

1 | |

在exp.py中调用了exp1.py用来算24点

画师

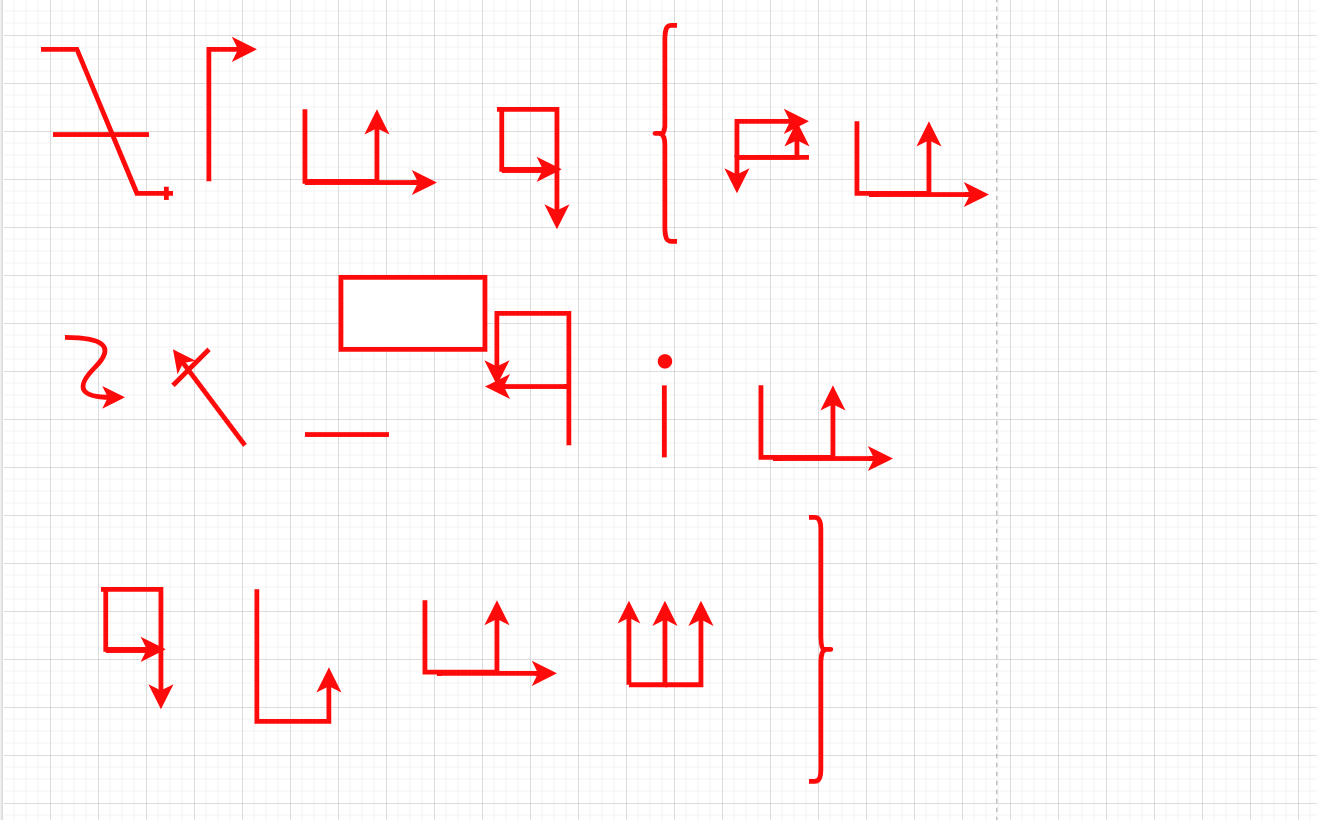

发现一个flag.xml文件,上网查资料发现可能是流程图数据,找到在线网站https://app.diagrams.net/,打开flag.xml文件,再全选更改一下线条的颜色,得到下图

这很抽象,最后猜出flag为flag{easy_diagram}

easy_signin1

提示说:image to 01 然后找一下2.png相对于1.png不同的地方,一开始以为是异或,结果就是传统的找出2.png的二进制和1.png不一样的地方然后打印

1 | |

得到

1 | |

去解密

得到一份加密脚本

1 | |

直接逆向脚本得到flag

1 | |

NSSCTF{e@sy_s1gnin_0n_th1s_h@ppy_S3nday_@nd_w1sh_y03_hav3_fun!}

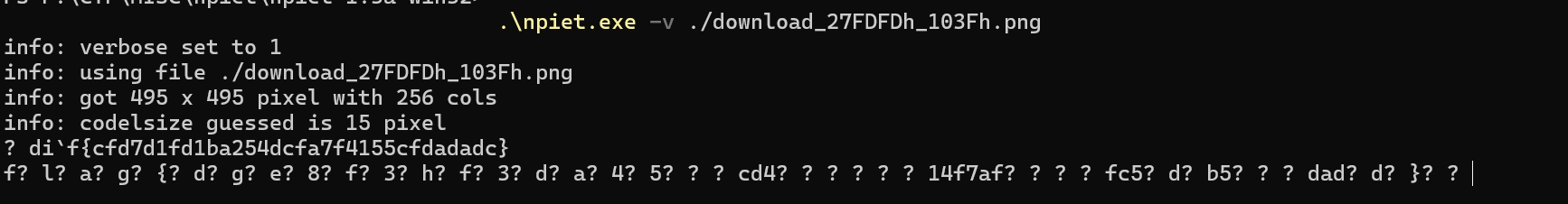

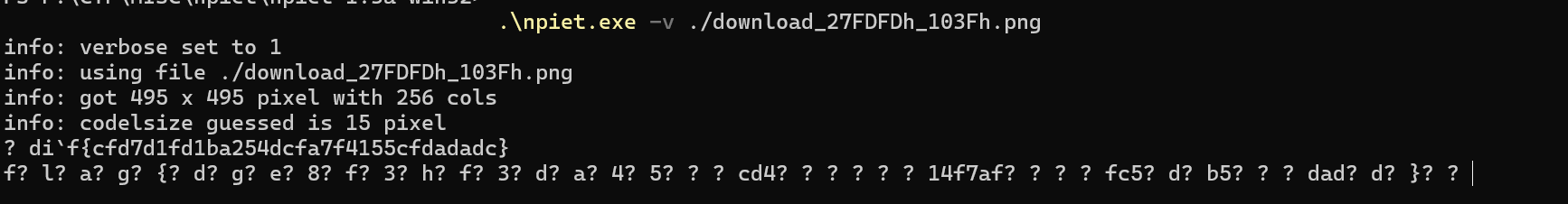

去010查看,可以分离出一张类似于二维码的东西,但不是二维码,根据提示,去使用npiet

接着查看10xbig_to_more_clear.png,用脚本放大10倍看得更加清楚(其实也不清楚)

1 | |

得到字符串di`f{cfd7d1fd1ba254dcfa7f4155cfdadadc}

解密

得到flag

NSSCTF{dge8f3hf3da45cd414f7affc5db5dadd}

easy_signin2

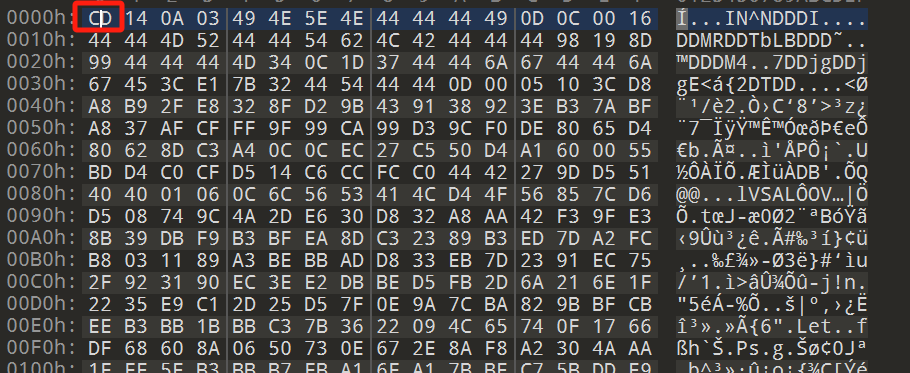

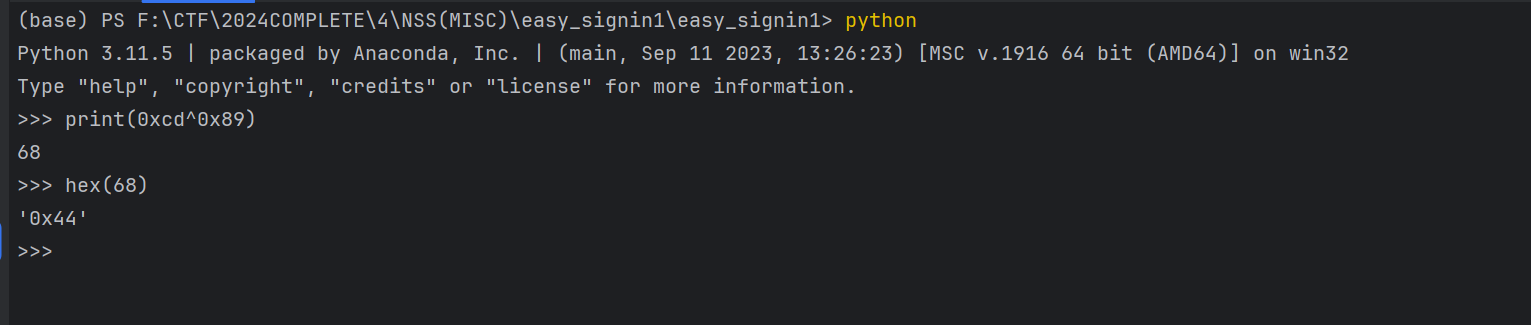

附件看到两张图,先去看一下here_is_your_flag.png,用010打卡发现根本不是png图片数据,题目给了提示是要异或pngchunk,但是不知道异或什么,因为我们知道png的是89开始的,所以用现在的第一个字节去异或89,就可以得到应该要异或的字节了

可以看到我们要异或的应该是0x44,所以我们把这个文件的每一字节提取出来然后去异或0x44并写入文件

1 | |

去转换成flag,然后得到图片

去010查看,可以分离出一张类似于二维码的东西,但不是二维码,根据提示,去使用npiet

接着查看10xbig_to_more_clear.png,用脚本放大10倍看得更加清楚(其实也不清楚)

1 | |

得到字符串di`f{cfd7d1fd1ba254dcfa7f4155cfdadadc}

解密

得到flag

NSSCTF{dge8f3hf3da45cd414f7affc5db5dadd}